今年4月份,Apache Stuts 2之上發現的S2-033遠程代碼執行漏洞,以迅雷不及掩耳之勢席卷而來。其利用代碼很快就在短時間內迅速傳播。而且官方針對這個高危漏洞的修復方案還是無效的。

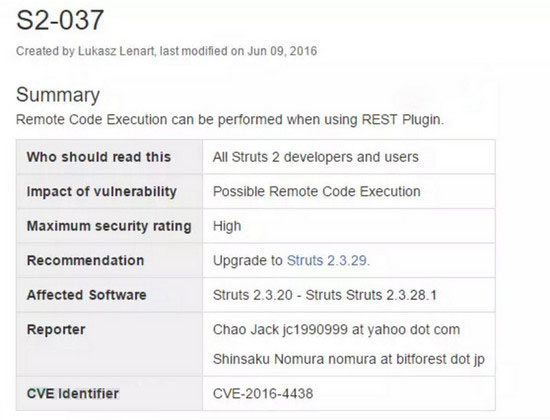

悲劇的事情今天又再度發生了,這次發現的Struts 2新漏洞編號為CVE-2016-4438。 這是又一個很嚴重的遠程代碼執行漏洞:使用了REST插件的用戶就會遭遇該問題,有關該漏洞的詳情如下:

Apache Struts 2 S2-037 遠程代碼執行

漏洞編號:CVE-2016-4438

漏洞危害:造成遠程代碼執行

漏洞等級:高危

影響版本:Apache struts 2.3.20 - 2.3.28.1 版本使用了REST插件的用戶

修復方案:加入cleanupActionName方法進行過濾 或者 更新至官方struts2.3.29

Apache Struts 2是世界上最流行的Java Web服務器框架之一。Struts 2是Struts的換代產品。在Struts 1和WebWork的技術基礎上,進行合並產生全新的Struts 2框架。其全新的Struts 2的體系結構與Struts 1的體系結構差別巨大。Struts 2以WebWork為核心,采用攔截器的機制處理用戶的請求,這樣的設計也使得業務邏輯控制器能夠與 ServletAPI完全脫離開,所以Struts 2可以理解為WebWork的更新產品。雖然從Struts 1到Struts 2有著太大的變化,但是相對於WebWork,Struts 2的變化很小。

FreeBuf將持續跟蹤報道該漏洞細節及後續動態,請關注。

目前網籐漏洞感知系統(cvs.vulbox.com)已支持該漏洞檢測。您可以免費申請試用網籐漏洞感知服務。

原文來自:http://www.freebuf.com/news/106954.html

轉載地址:http://www.linuxprobe.com/struts2-bug-s2037.html

http://xxxxxx/Linuxjc/1155879.html TechArticle