轉載於簡書:sysctl.conf學習和調優 ,如有版本問題,請聯系我

記得第一次接觸/etc/security/limits.conf和/etc/sysctl.conf時是因為部署Oracle時要按需修改內核參數。limits.conf文件實際是Linux PAM(插入式認證模塊,Pluggable Authentication Modules)中 pam_limits.so 的配置文件,突破系統的默認限制,對系統訪問資源有一定保護作用。 limits.conf 和sysctl.conf區別在於limits.conf是針對用戶,而sysctl.conf是針對整個系統參數配置。

調整limits.conf和sysctl.conf參數是有必要的

2015年08月10日 - 初稿

閱讀原文 - http://wsgzao.github.io/post/sysctl/

擴展閱讀

設置Sysctl.conf用以提高Linux的性能(最完整的sysctl.conf優化方案) - http://blog.csdn.net/21aspnet/article/details/6584792

limits.conf工作原理 - http://my.oschina.net/987openlab/blog/94634

ulimit命令 - http://man.linuxde.net/ulimit

Sysctl學習 - http://pengyao.org/sysctl-1.html

Kernel sysctl configuration file for Linux - https://klaver.it/linux/sysctl.conf

LTMP索引 - http://wsgzao.github.io/index/#LTMP

limits.conf是pam_limits.so的配置文件,然後/etc/pam.d/下的應用程序調用pam_***.so模塊。譬如說,當用戶訪問服務器,服務程序將請求發送到PAM模塊,PAM模塊根據服務名稱在/etc/pam.d目錄下選擇一個對應的服務文件,然後根據服務文件的內容選擇具體的PAM模塊進行處理。

username|@groupname type resource limit1)username|@groupname

設置需要被限制的用戶名,組名前面加@和用戶名區別。也可用通配符*來做所有用戶的限制

2)type

類型有soft,hard 和 -,其中 soft 指的是當前系統生效的設置值。hard 表明系統中所能設定的最大值。soft 的限制不能比 hard 限制高。用 - 就表明同時設置了 soft 和 hard 的值

3)resource: 表示要限制的資源

ulimit命令用來限制系統用戶對shell資源的訪問,常用參數解釋如下

ulimit(選項)

-a:顯示目前資源限制的設定;

-c <core文件上限>:設定core文件的最大值,單位為區塊;

-d <數據節區大小>:程序數據節區的最大值,單位為KB;

-f <文件大小>:shell所能建立的最大文件,單位為區塊;

-H:設定資源的硬性限制,也就是管理員所設下的限制;

-m <內存大小>:指定可使用內存的上限,單位為KB;

-n <文件數目>:指定同一時間最多可開啟的文件數;

-p <緩沖區大小>:指定管道緩沖區的大小,單位512字節;

-s <堆疊大小>:指定堆疊的上限,單位為KB;

-S:設定資源的彈性限制;

-t <CPU時間>:指定CPU使用時間的上限,單位為秒;

-u <程序數目>:用戶最多可開啟的程序數目;

-v <虛擬內存大小>:指定可使用的虛擬內存上限,單位為KB。sysctl命令被用於在內核運行時動態地修改內核的運行參數,可用的內核參數在目錄/proc/sys中。它包含一些TCP/IP堆棧和虛擬內存系統的高級選項, 這可以讓有經驗的管理員提高引人注目的系統性能。用sysctl可以讀取設置超過五百個系統變量。

1)暫時生效,適用於通過 ulimit 命令登錄 shell 會話期間

ulimit -SHn 655352)永久生效,通過將一個相應的 ulimit 語句添加到由登錄 shell 讀取的文件之一(例如 ~/.profile),即特定於 shell 的用戶資源文件;或者通過編輯/etc/security/limits.conf

#比如添加到/etc/profile

echo ulimit -SHn 65535 >> /etc/profile

source /etc/profile

#修改最大進程和最大文件打開數限制

vi /etc/security/limits.conf

* soft nproc 11000

* hard nproc 11000

* soft nofile 655350

* hard nofile 655350這是一個在網絡上流傳依舊的sysctl.conf優化配置

#優化TCP

vi /etc/sysctl.conf

#禁用包過濾功能

net.ipv4.ip_forward = 0

#啟用源路由核查功能

net.ipv4.conf.default.rp_filter = 1

#禁用所有IP源路由

net.ipv4.conf.default.accept_source_route = 0

#使用sysrq組合鍵是了解系統目前運行情況,為安全起見設為0關閉

kernel.sysrq = 0

#控制core文件的文件名是否添加pid作為擴展

kernel.core_uses_pid = 1

#開啟SYN Cookies,當出現SYN等待隊列溢出時,啟用cookies來處理

net.ipv4.tcp_syncookies = 1

#每個消息隊列的大小(單位:字節)限制

kernel.msgmnb = 65536

#整個系統最大消息隊列數量限制

kernel.msgmax = 65536

#單個共享內存段的大小(單位:字節)限制,計算公式64G*1024*1024*1024(字節)

kernel.shmmax = 68719476736

#所有內存大小(單位:頁,1頁 = 4Kb),計算公式16G*1024*1024*1024/4KB(頁)

kernel.shmall = 4294967296

#timewait的數量,默認是180000

net.ipv4.tcp_max_tw_buckets = 6000

#開啟有選擇的應答

net.ipv4.tcp_sack = 1

#支持更大的TCP窗口. 如果TCP窗口最大超過65535(64K), 必須設置該數值為1

net.ipv4.tcp_window_scaling = 1

#TCP讀buffer

net.ipv4.tcp_rmem = 4096 131072 1048576

#TCP寫buffer

net.ipv4.tcp_wmem = 4096 131072 1048576

#為TCP socket預留用於發送緩沖的內存默認值(單位:字節)

net.core.wmem_default = 8388608

#為TCP socket預留用於發送緩沖的內存最大值(單位:字節)

net.core.wmem_max = 16777216

#為TCP socket預留用於接收緩沖的內存默認值(單位:字節)

net.core.rmem_default = 8388608

#為TCP socket預留用於接收緩沖的內存最大值(單位:字節)

net.core.rmem_max = 16777216

#每個網絡接口接收數據包的速率比內核處理這些包的速率快時,允許送到隊列的數據包的最大數目

net.core.netdev_max_backlog = 262144

#web應用中listen函數的backlog默認會給我們內核參數的net.core.somaxconn限制到128,而nginx定義的NGX_LISTEN_BACKLOG默認為511,所以有必要調整這個值

net.core.somaxconn = 262144

#系統中最多有多少個TCP套接字不被關聯到任何一個用戶文件句柄上。這個限制僅僅是為了防止簡單的DoS攻擊,不能過分依靠它或者人為地減小這個值,更應該增加這個值(如果增加了內存之後)

net.ipv4.tcp_max_orphans = 3276800

#記錄的那些尚未收到客戶端確認信息的連接請求的最大值。對於有128M內存的系統而言,缺省值是1024,小內存的系統則是128

net.ipv4.tcp_max_syn_backlog = 262144

#時間戳可以避免序列號的卷繞。一個1Gbps的鏈路肯定會遇到以前用過的序列號。時間戳能夠讓內核接受這種“異常”的數據包。這裡需要將其關掉

net.ipv4.tcp_timestamps = 0

#為了打開對端的連接,內核需要發送一個SYN並附帶一個回應前面一個SYN的ACK。也就是所謂三次握手中的第二次握手。這個設置決定了內核放棄連接之前發送SYN+ACK包的數量

net.ipv4.tcp_synack_retries = 1

#在內核放棄建立連接之前發送SYN包的數量

net.ipv4.tcp_syn_retries = 1

#開啟TCP連接中time_wait sockets的快速回收

net.ipv4.tcp_tw_recycle = 1

#開啟TCP連接復用功能,允許將time_wait sockets重新用於新的TCP連接(主要針對time_wait連接)

net.ipv4.tcp_tw_reuse = 1

#1st低於此值,TCP沒有內存壓力,2nd進入內存壓力階段,3rdTCP拒絕分配socket(單位:內存頁)

net.ipv4.tcp_mem = 94500000 915000000 927000000

#如果套接字由本端要求關閉,這個參數決定了它保持在FIN-WAIT-2狀態的時間。對端可以出錯並永遠不關閉連接,甚至意外當機。缺省值是60 秒。2.2 內核的通常值是180秒,你可以按這個設置,但要記住的是,即使你的機器是一個輕載的WEB服務器,也有因為大量的死套接字而內存溢出的風險,FIN- WAIT-2的危險性比FIN-WAIT-1要小,因為它最多只能吃掉1.5K內存,但是它們的生存期長些。

net.ipv4.tcp_fin_timeout = 15

#表示當keepalive起用的時候,TCP發送keepalive消息的頻度(單位:秒)

net.ipv4.tcp_keepalive_time = 30

#對外連接端口范圍

net.ipv4.ip_local_port_range = 2048 65000

#表示文件句柄的最大數量

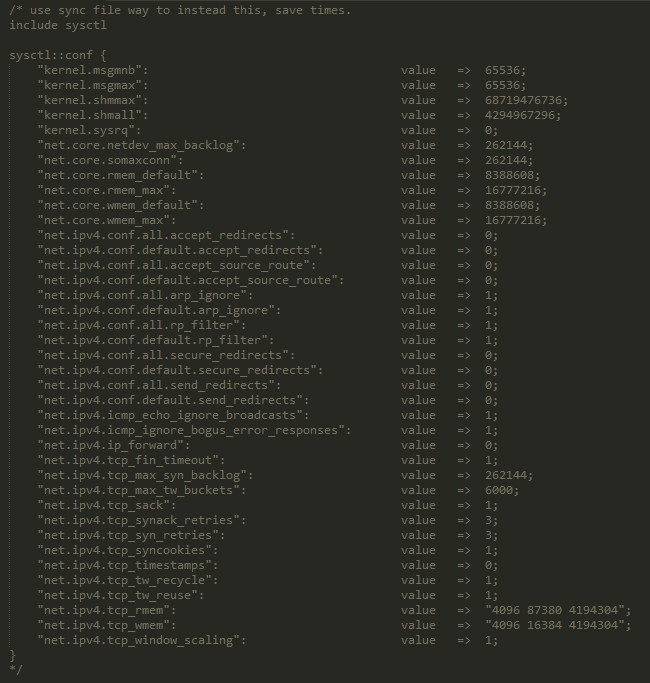

fs.file-max = 102400這是我在實際生產系統自動化部署中用的配置

# Kernel sysctl configuration file for Red Hat Linux

#

# For binary values, 0 is disabled, 1 is enabled. See sysctl(8) and

# sysctl.conf(5) for more details.

# Controls IP packet forwarding

net.ipv4.ip_forward = 0

# Controls source route verification

net.ipv4.conf.default.rp_filter = 1

# Do not accept source routing

net.ipv4.conf.default.accept_source_route = 0

# Controls the System Request debugging functionality of the kernel

# Controls whether core dumps will append the PID to the core filename.

# Useful for debugging multi-threaded applications.

kernel.core_uses_pid = 1

# Controls the use of TCP syncookies

net.ipv4.tcp_syncookies = 1

# Disable netfilter on bridges.

net.bridge.bridge-nf-call-ip6tables = 0

net.bridge.bridge-nf-call-iptables = 0

net.bridge.bridge-nf-call-arptables = 0

# Controls the default maxmimum size of a mesage queue

kernel.msgmnb = 65536

# Controls the maximum size of a message, in bytes

kernel.msgmax = 65536

# Controls the maximum shared segment size, in bytes

kernel.shmmax = 68719476736

# Controls the maximum number of shared memory segments, in pages

kernel.shmall = 4294967296

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.all.secure_redirects = 0

net.ipv4.conf.default.secure_redirects = 0

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.default.accept_redirects = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.all.secure_redirects = 0

net.ipv4.conf.default.secure_redirects = 0

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.default.accept_redirects = 0

net.netfilter.nf_conntrack_max = 1000000

kernel.unknown_nmi_panic = 0

kernel.sysrq = 0

fs.file-max = 1000000

vm.swappiness = 10

fs.inotify.max_user_watches = 10000000

net.core.wmem_max = 327679

net.core.rmem_max = 327679

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.all.secure_redirects = 0

net.ipv4.conf.default.secure_redirects = 0

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.default.accept_redirects = 0最後記得刷新立即生效,關於LTMP的搭建可以參考 - http://wsgzao.github.io/post/ltmp/

/sbin/sysctl -p

http://www.bkjia.com/Linuxjc/1193233.html TechArticle