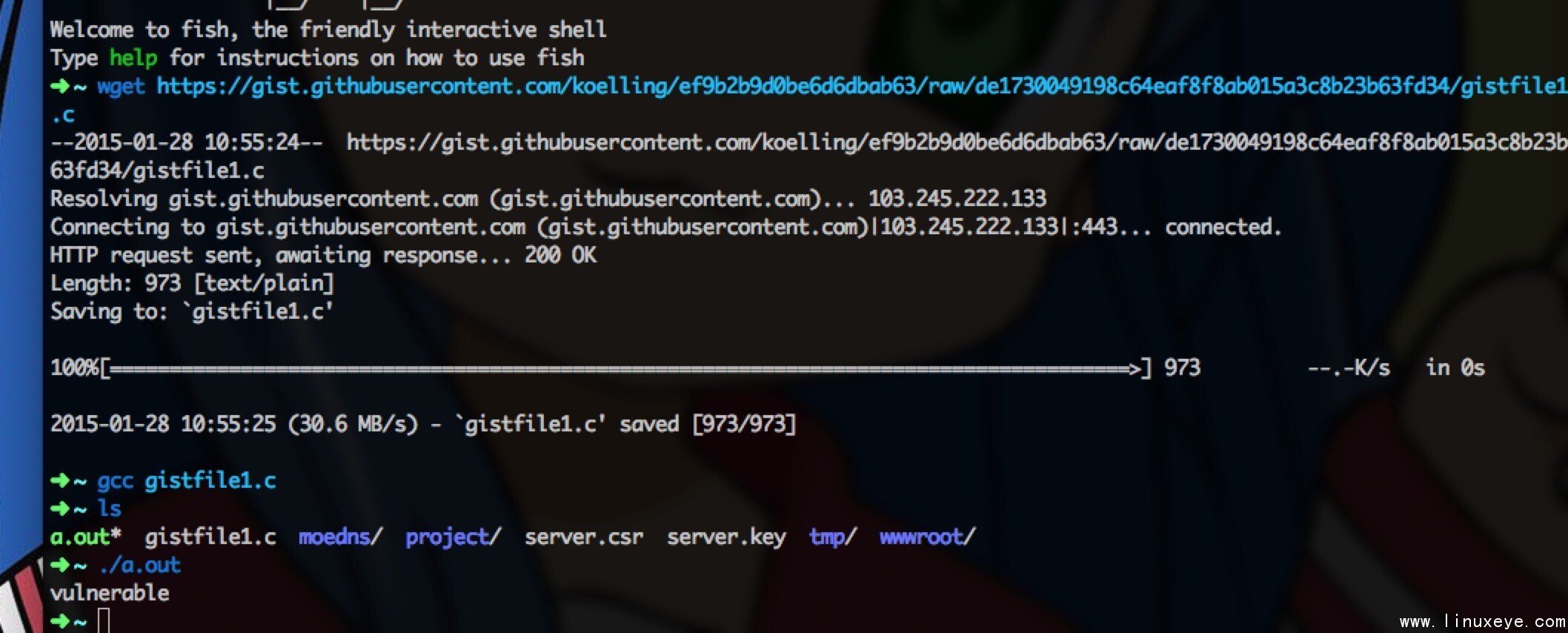

近日國外安全研究人員披露一個在 Linux Glibc 庫上發現的嚴重的安全問題,它可以讓攻擊者在本地或者遠程獲取操作系統的控制權限,編號為#CVE-2015-0235#,命名為幽靈(GHOST)漏洞。

什麼是GHOST?為什麼命名為GHOST?

漏洞最早起源於:

The first vulnerable version of the GNU C Library is glibc-2.2, released on November 10, 2000.

“During a code audit performed internally at Qualys, we discovered a buffer overflow in

the __nss_hostname_digits_dots() function of the GNU C Library (glibc).

This bug is reachable both locally and remotely via the gethostbyname*() functions, so we decided to analyze it

and its impact thoroughly, and named this vulnerability “GHOST”.”

引用部分大致意思:“漏洞出現在GNU C 函數庫(glibc),受影響的函數gethostbyname*(),命名為:GHOST”

什麼是glibc

glibc 是 GNU 發布的 libc 庫,即 c 運行庫。glib c是 Linux 系統中最底層的 API,幾乎其它任何運行庫都會依賴於 glibc。glibc 除了封裝 Linux 操作系統所提供的系統服務外,它本身也提供了許多其它一些必要功能服務的實現。glibc 囊括了幾乎所有的 UNIX 通行的標准。

漏洞危害:

本地與遠程都受影響,可以讓攻擊者在本地或者遠程獲取操作系統的控制權限。

受影響版本:

glibc-2.2 與 glibc-2.17 之間的版本

glibc 的2.18(發布日期:2013年8月12日)已經已進行了漏洞修復(補丁發布時間:2013年5月21日)

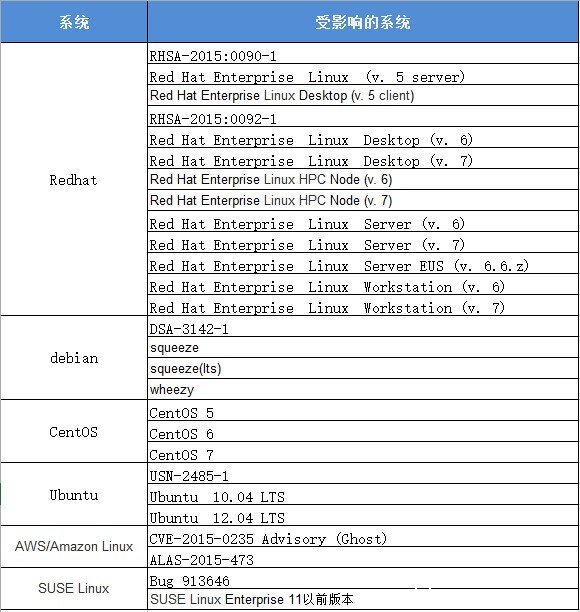

受影響平台:

對此,知道創宇安全研究團隊在第一時間研究並發布了部分修復方案:

Ubuntu12.04修復方案:

在/etc/apt/sources.list添加官方安全更新源:

deb http://security.ubuntu.com/ubuntu precise-security main restricted

deb-src http://security.ubuntu.com/ubuntu precise-security main restricted

deb http://security.ubuntu.com/ubuntu precise-security universe

deb-src http://security.ubuntu.com/ubuntu precise-security universe

deb http://security.ubuntu.com/ubuntu precise-security multiverse

deb-src http://security.ubuntu.com/ubuntu precise-security multiverse

然後執行:

$ sudo apt-get update $ sudo apt-get upgrade

CentOS 6/7:

使用官方源,然後執行:

# yum clean all && yum update