單點登錄

單點登錄

單點登錄SSO(Single Sign-On)是身份管理中的一部分。SSO的一種較為通俗的定義是:SSO是指訪問同一服務器不同應用中的受保護資源的同一用戶,只需要登錄一次,即通過一個應用中的安全驗證後,再訪問其他應用中的受保護資源時,不再需要重新登錄驗證。

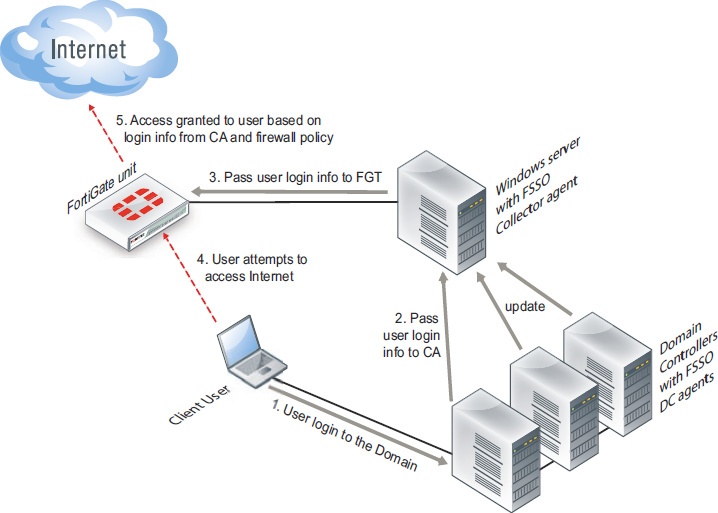

飛塔防火牆支持單點登錄SSO,我們看看它的工作原理:

1、內網用戶通過域服務器登錄域;

2、域服務器通過驗證後,FSSO DC代理收集登錄信息並傳送給FSSO集成代理;

3、FSSO集成代理將登錄信息傳送給防火牆;

4、用戶訪問互聯網;

5、防火牆基於FSSO傳遞的登錄信息決定是否放行。

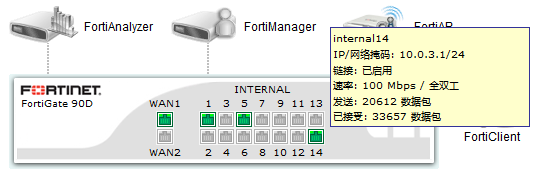

測試環境 我們准備了飛塔90D防火牆用於設置域服務器驗證,為了更接近真實使用環境,防火牆內劃分了二個網段,10.0.1.0/24和10.0.3.0/24,工作電腦接在10.0.1.0/24網段,域服務器接在10.0.3.0/24網段。防火牆裡設置了策略,允許兩個網段之間互相訪問。

測試環境 我們准備了飛塔90D防火牆用於設置域服務器驗證,為了更接近真實使用環境,防火牆內劃分了二個網段,10.0.1.0/24和10.0.3.0/24,工作電腦接在10.0.1.0/24網段,域服務器接在10.0.3.0/24網段。防火牆裡設置了策略,允許兩個網段之間互相訪問。

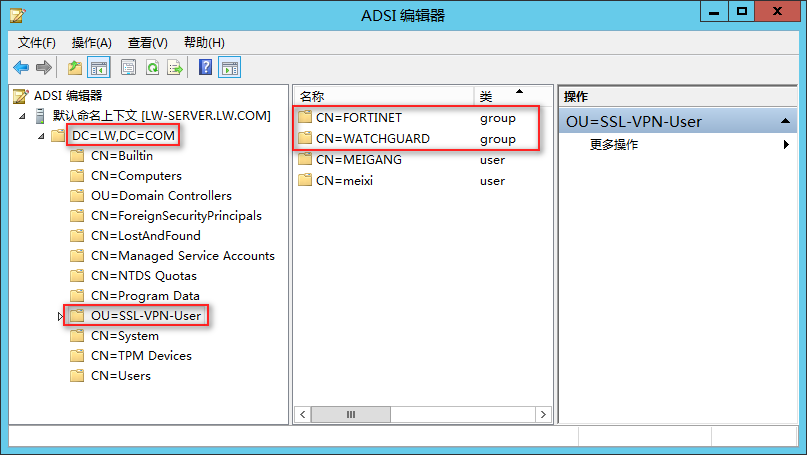

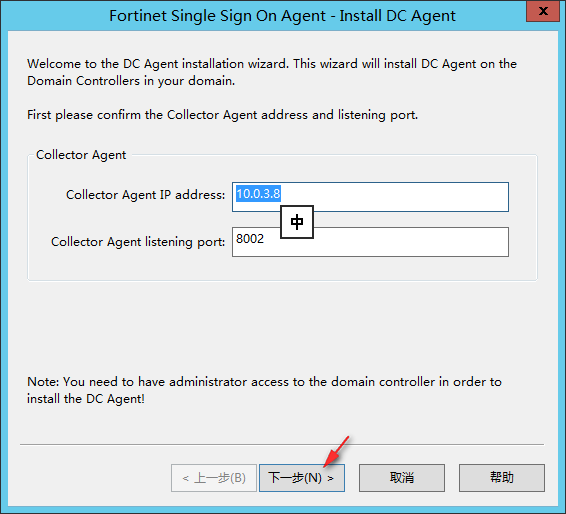

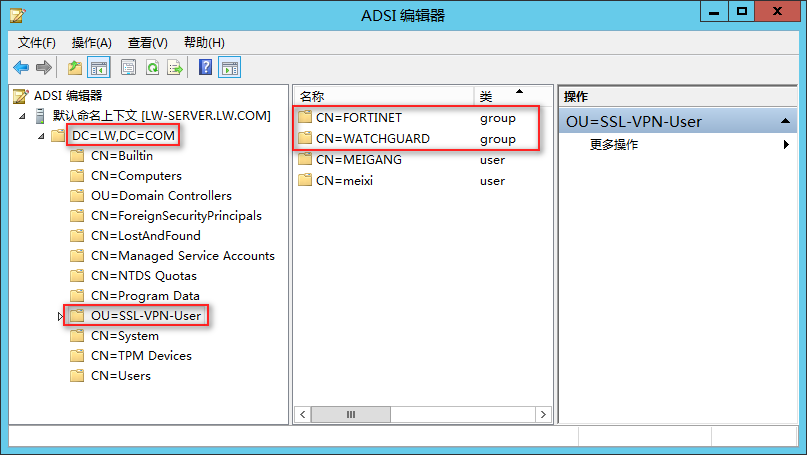

域服務器IP地址為10.0.3.8,系統為Windows Server 2012(其它系統操作方法也基本一樣)。域結構如下:

域名為lw.com,建立了單元SSL-VPN-User,下面有兩個組,分別是FORTINET和WATCHGUARD,建有兩個測試用戶,都屬於兩個組內。域環境的建立這裡就不再詳細描述了。

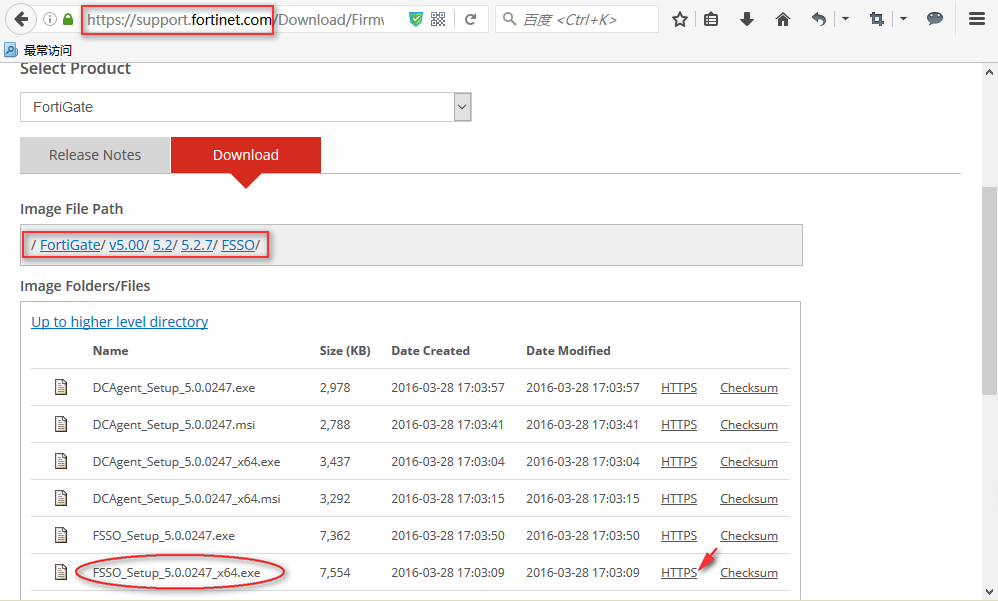

Fortinet FSSO 下載

Fortinet FSSO 下載首先需要域服務器上安裝單點登錄軟件,軟件可以在飛塔官網上下載到,需要在官網注冊用戶。

如果嫌麻煩,也可以在這個地址下載到:

http://download.csdn.net/detail/meigang2012/9525292

下載後的文件是這樣的:

Fortinet FSSO 安裝

Fortinet FSSO 安裝

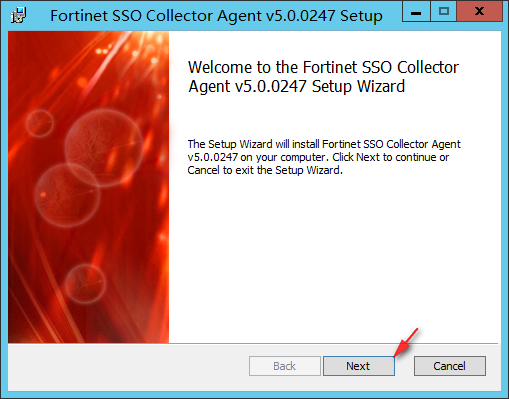

在域服務器上安裝這個軟件,如果有多台域服務器,需要在多台域服務器上都安裝。

① 首先出現的是安裝向導提示,點擊下一步;

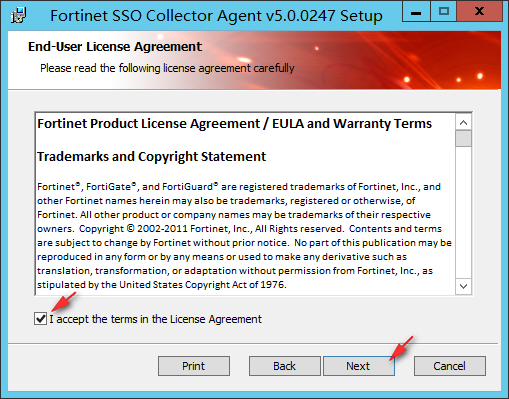

② 確認許可協議,點擊下一步;

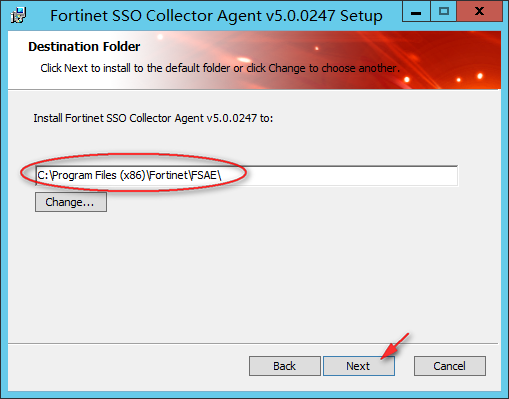

③ 默認安裝目錄,點擊下一步;

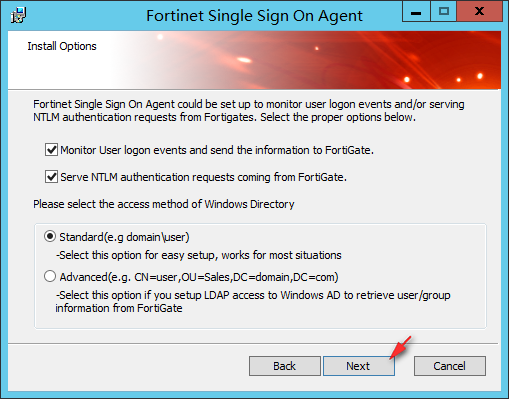

④ 監視用戶的登錄信息並發送到防火牆,服務來自防火牆的NTLM驗證,這兩項默認打鉤,訪問Windows域的方法默認為標准,點擊下一步;

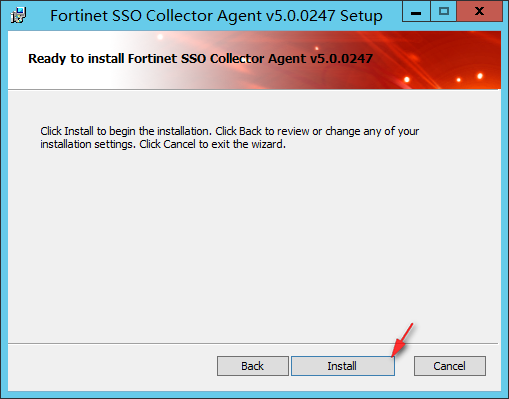

⑤ 選擇好後可以開始安裝了,點擊安裝;

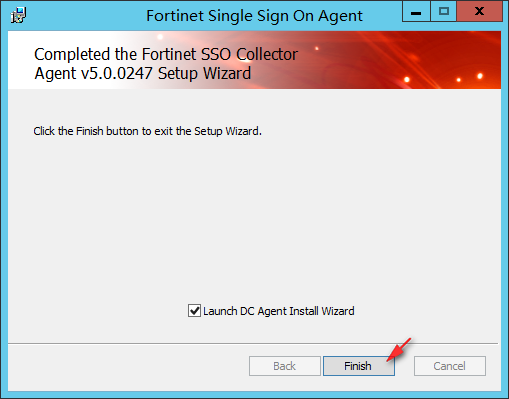

⑥ 安裝完後即可進入配置介面。

Fortinet FSSO 配置

Fortinet FSSO 配置

① 首先是設置代理IP地址和接收端口,這裡通常都為默認,點擊下一步;

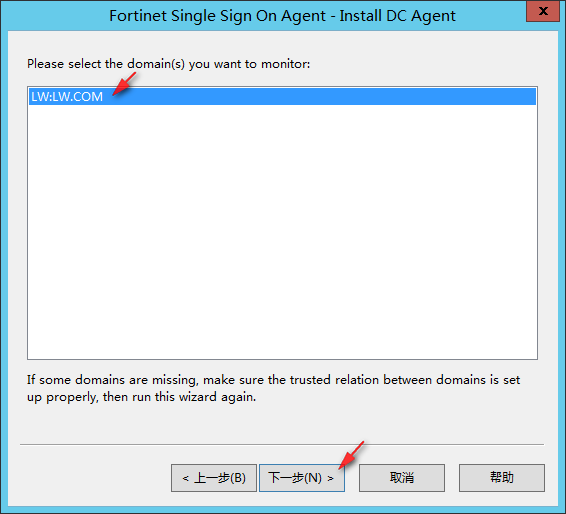

② 會找到這個IP上的域,需要選擇這個域,點擊下一步;

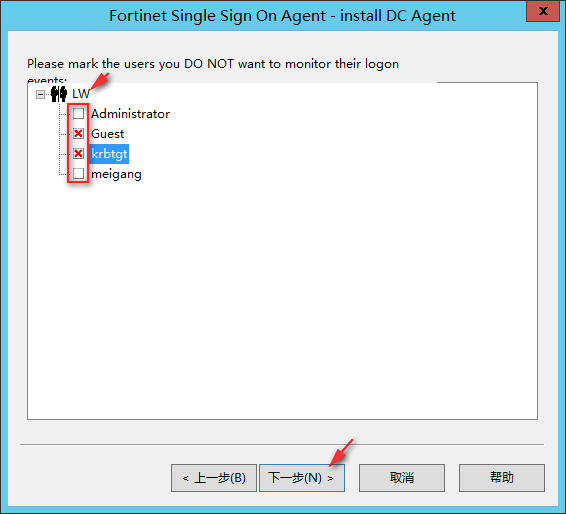

③ 把不需要監控登錄記錄的用戶標記出來;

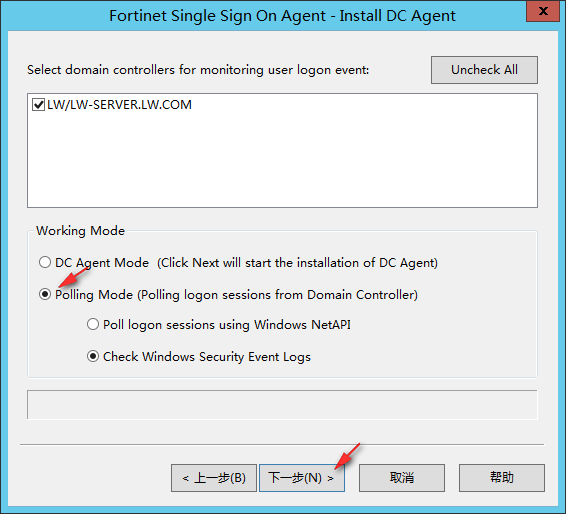

④ DC Agents模式通過監控Windows的登陸事件來完成認證,在實現域中多台域控服務器認證時,需要在每台域控中安裝FSSO Agent以實現最大精度的監控; Polling模式則是FSSO每10秒使用輪詢方式獲取所有域服務器中的用戶的登陸信息,在大型部署或異地認證時不適用此模式,這裡我們只有一台域服務器,所以選Polling模式,點擊下一步;

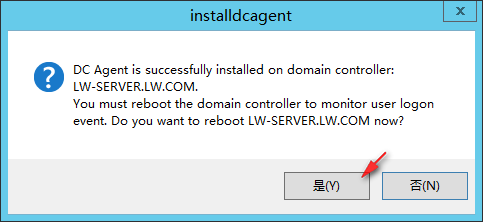

⑤ 配置完成後必須重啟域服務器,用於監控用戶登錄日志。點擊是,會重啟域服務器。

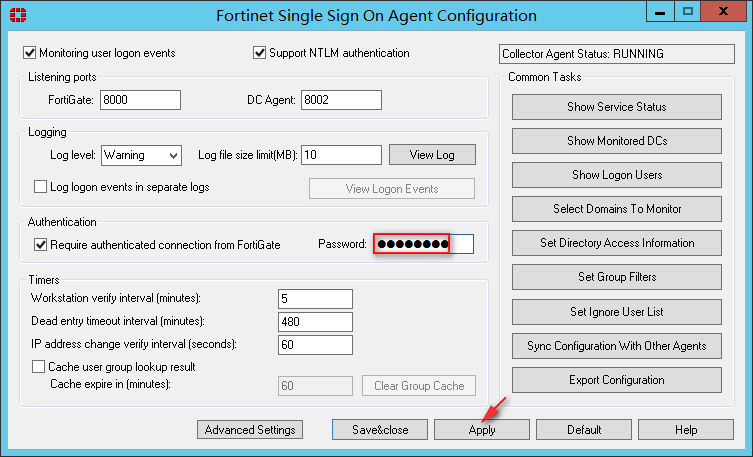

⑥ 重啟域服務器後,在系統菜單打開Configure Fortinet Single Sign On Agent;

⑦ 啟動代理配置後,修改一下密碼,此密碼要和防火牆上的設置對應。點擊應用,這樣就可以了。

防火牆配置認證

防火牆配置認證

域服務器上配置完成後,就需要登錄到防火牆上進行認證配置了。

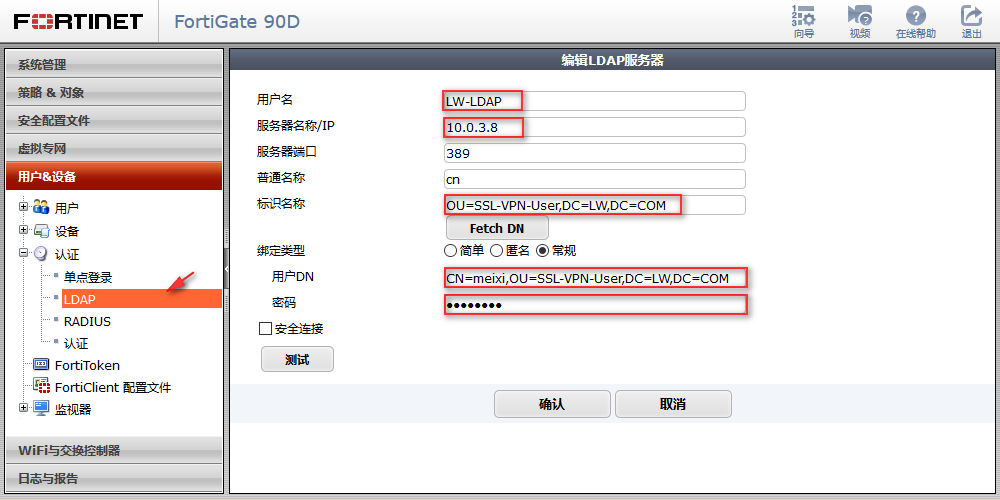

① 選擇菜單【用戶&設備】-【認證】-【LDAP】,新建一個LDAP服務器,用戶名隨意取,服務器IP輸入剛才安裝了FSSO的域服務器的IP地址,標識名稱參考域結構,綁定類型選擇常規,用戶DN隨便用域服務器裡的哪個用戶。

② 不知道標識名稱怎麼填的話,參考域服務器的域結構;

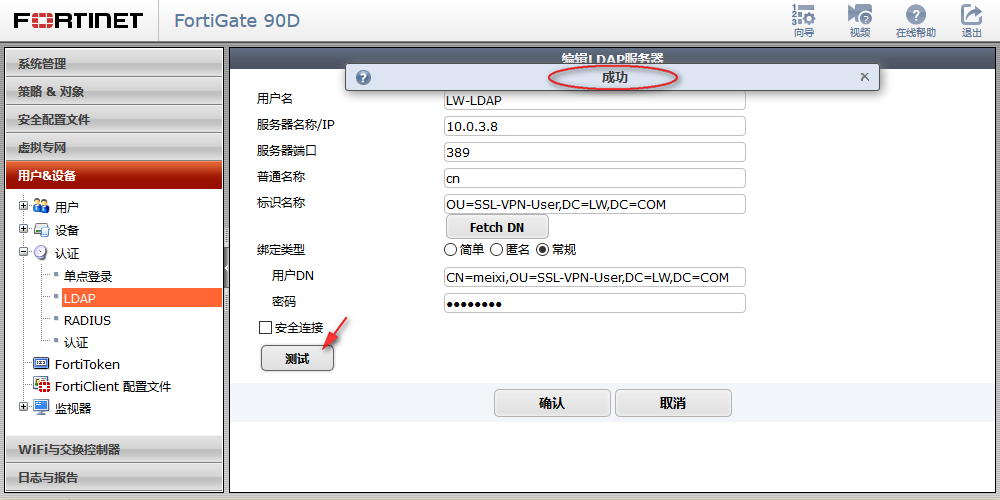

③ 點擊測試按鈕,可以知道配置是否正確;

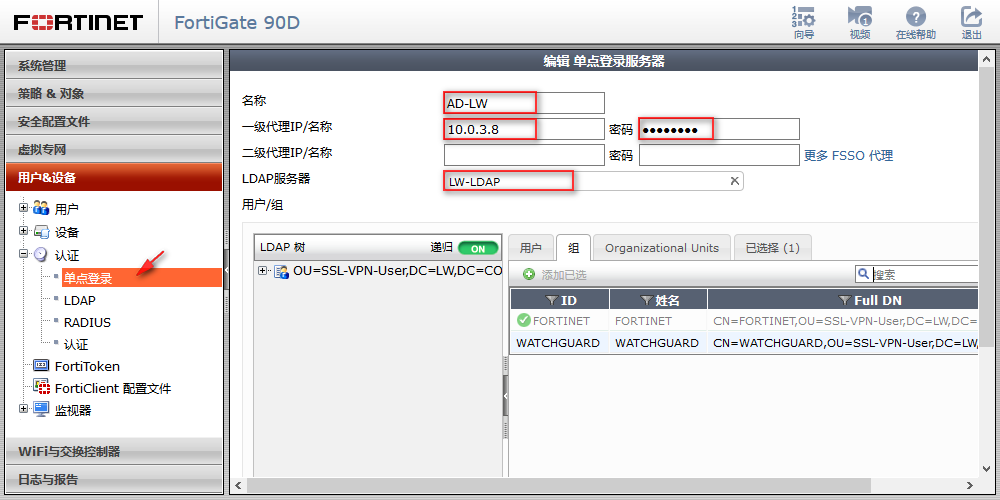

④ 選擇菜單【用戶&設備】-【認證】-【單點登錄】,新建一個單點登錄服務器,名稱隨意取,一級代理IP輸入剛才安裝了FSSO的域服務器的IP地址,密碼為域服務器上FSSO配置介面設置的那個密碼。因為可以有多個域服務器和多個FSSO代理,所以下面會有多個選項。LDAP服務器選擇剛建立的那個,配置正確網絡正常的情況下,下面會出現域服務器裡的組結構。

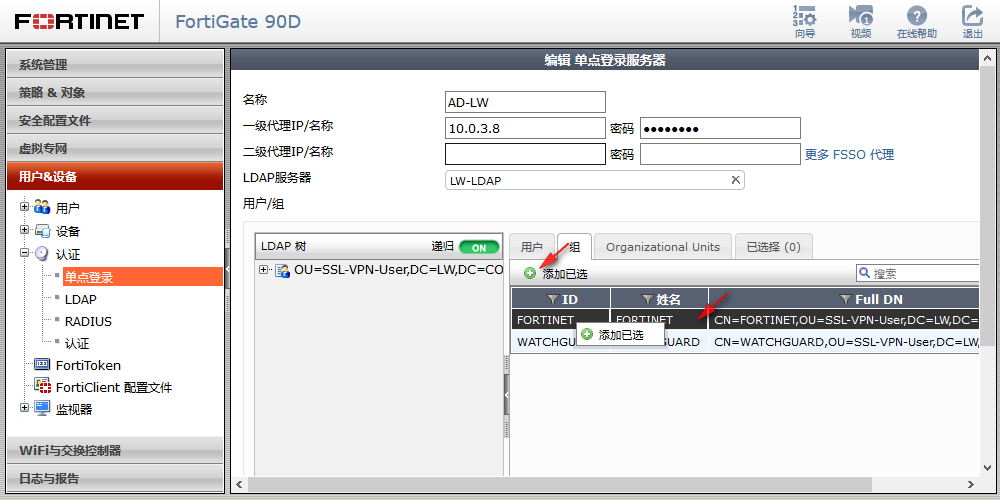

⑤ 可以選定用戶、組或組織單元為已選。這裡我選擇了FORTINET組,組裡的成員自然就被選了。

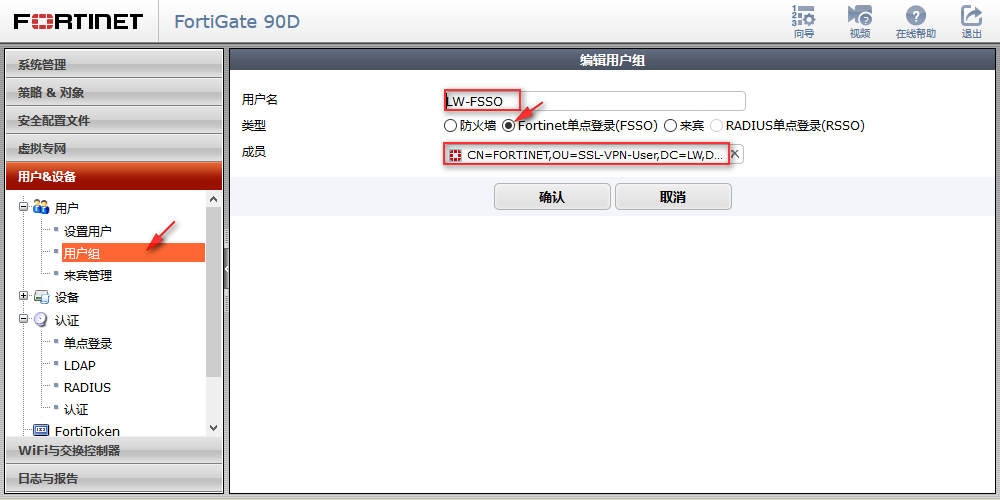

⑥ 選擇菜單【用戶&設備】-【用戶】-【用戶組】,新建一個用戶組,用戶名隨便取,類型選擇Fortinet單點登錄,成員則是剛才設置單點登錄服務器時選擇的FORTINET組。配置完成。

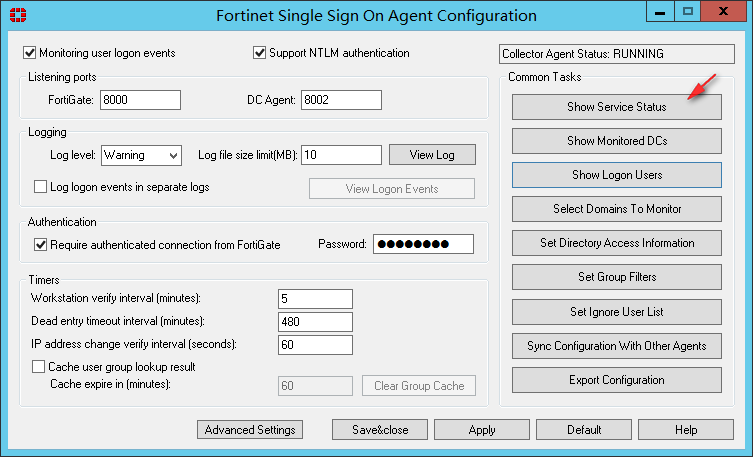

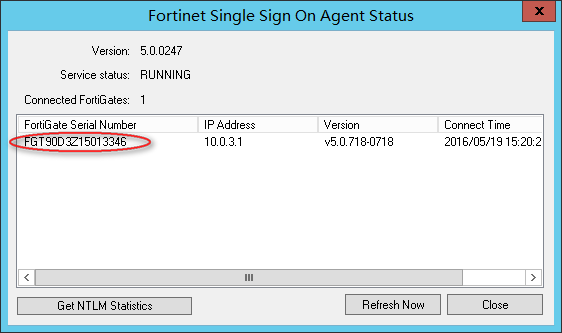

⑦ 回到FSSO配置介面,點擊【Show Service Status】顯示服務狀態;

⑧ 可以看到已經連接到飛塔90D的防火牆了;

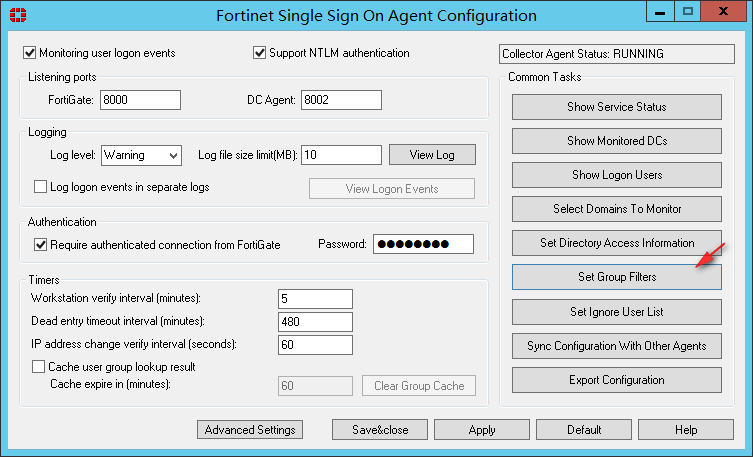

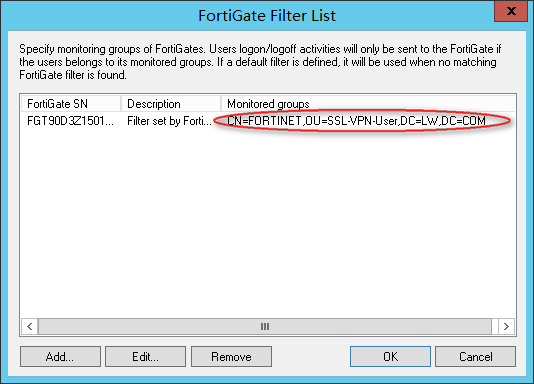

⑨ FSSO配置介面,點擊【Set Group Filters】設定組過濾;

⑩ 可以看到顯示的內容是防火牆在設置單點登錄服務器時的選擇項。說明防火牆的配置和域服務器上的FSSO是連接正常的。

域用戶登錄

域用戶登錄

現在用一台電腦加入域,並用建立的用戶名進行登錄。

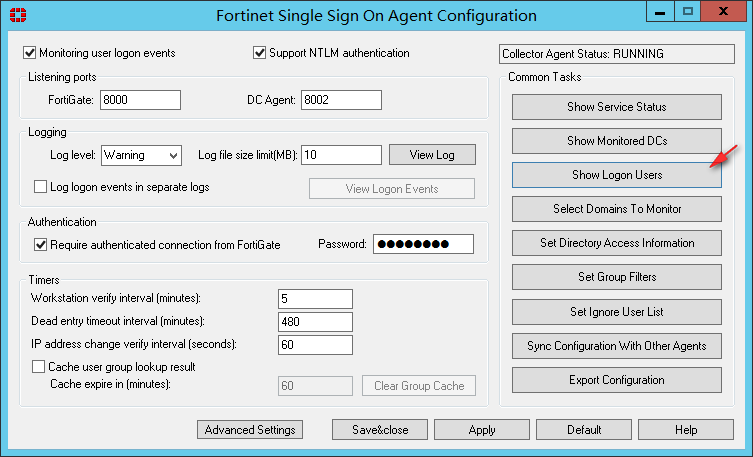

① FSSO配置介面,點擊【Show Logon Users】顯示登錄用戶;

② 可以看到有個MEIXI用戶登錄了域;

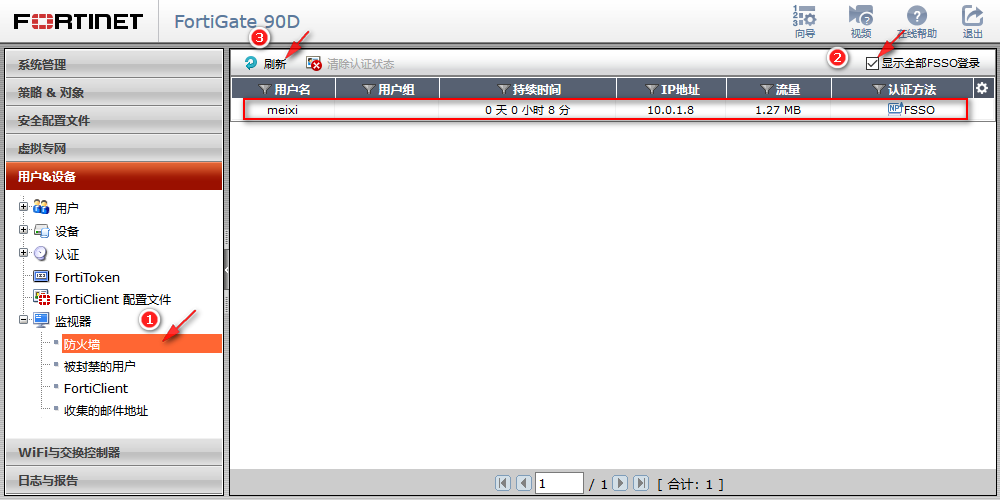

③ 防火牆上選擇菜單【用戶&設備】-【監視器】-【防火牆】,也可以看到meixi用戶的信息;

只允許域帳號用戶上網

只允許域帳號用戶上網

只要建立或修改允許訪問外網的策略,在用戶裡加入前面設置的單點登錄用戶組,就可以達到只允許域用戶上網的目的了。

經過測試,只有meixi這個用戶才能上網,其它都上不了網。當這個帳戶退出域後,防火牆上該用戶的信息也消失了。