對於網絡設備的運維管理,大部分公司目前還沒有形成一套完整的管理方法,部分公司在網絡設備上建立用戶名密碼,然後運維人員使用網絡設備的本地密碼登錄後進行運維操作,還有一些公司建立有AAA服務器,將用戶名和密碼交AAA服務器統一管理,但這二種模式在運維管理中都存在相應的風險,主要風險如下:

u 密碼外洩:沒有統一的密碼管理機制,存在很多人員共同使用同一個系統帳號的情況 ,造成系統帳號的密碼為多人所知,最終,系統密碼非常容易外洩露給第三方人員;

u 違規惡意操作:對操作人沒沒有統一的監控、審計系統,操作人員操作的過程無法進行回溯,容易造成操作人員越權刪除、修改數據以及配置系統的情況

u 管理授權混亂:當網絡設備多,運維人員數量多的時候,管理授權容易出現混亂,沒有一個統一的系統為運維人員進行授權,並且對權限進行回收管理,形成一定的運維風險

上述這些問題的原因,都是因為沒有一個統一的運維管理平台,造成運維管理黑盒化導致,因此建立一個安全、可靠、易用的運維管理平台,為近期企業IT運維的迫切要求。同時國家及行業也相繼出台了相關的法律法規及管理規范,如CSOX和等保規定,要求系統運維在訪問控制、操作審計等諸多方面做得更加全面有效的管理。

本方案主要是通過對人員、設備、操作的管理,實現運維管理的白盒透明化,同時將各項運維管理規章制度,能以可監控的方式進行管理落地。項目建設目標主要是以運維過程的安全、操作管理進行,最終達到運維規章制度可能有效執行,根據這些原則,將系統建設目標明細為如下點:

統一的運維管理:建立統一的運維管理平台(堡壘機系統),用戶由過去直接訪問網絡設備,改為從堡壘機跳轉登錄,堡壘機上實現認證、授權、審計及帳號的管理。認證權限集中管理:堡壘機上啟動AAA服務器,將網絡設備的認證統一放到AAA服務器上,AAA服務器上的密碼系統可以自動按時修改,不需要運維人員知道AAA服務器上的密碼,當用戶想要登錄網絡設備時,由運維平台自動為運維人員填寫登錄密碼,這樣能保證最終設備密碼的安全性。強認證管理:用戶登錄堡壘機時,必須使用令牌卡生成的動態口令登錄,這樣可以保護用戶的口令安全性,並且可以做到認證的不可否認運維操作的審計和分析:運維人員登錄到網絡設備進行操作後,運維平台對整個操作過程進行錄相、分析,通過平台可以對任何一個操作過程進行回溯,同時,平台可以分析整體運行情況,比如運維人員的巡檢、故障排除統計等,審計分析可以使運維管理白盒可視化,達到管理人員可以時刻了解當前運維操作狀態的目的,以使運維管理制度得以落地。快速定位問題:必須對操作人員原始的操作過程進行完整的記錄,並提供靈活的查詢搜索機制,從而在操作故障發生時,快速的定位故障的原因,還原操作的現場;兼容操作習慣:盡量不改變運維環境中已有的網絡架構、對操作者原有的操作習慣不造成任何影響;

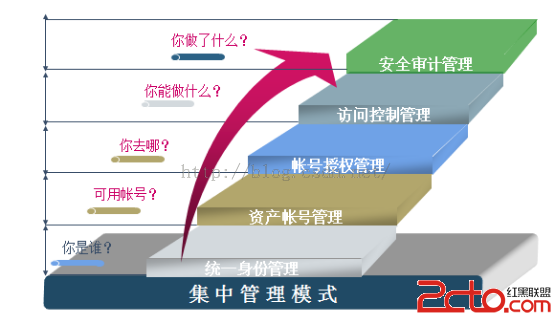

整體系統以運維安全管理規章制度有效運行、運維管理白盒可視化為設計實施依據,系統整體設計思路如下:

規章制度實施是准則:運維管理,主要是通過規章制度對人的行為進行控制,進行保證系統的穩定運行,因此,運維管理其實其本質就是規則制度的有效實行,整體運維平台上線,最大的目的就是將運維管理從不可視的黑盒管理改為可視的白盒管理,同時,通過自動巡檢、密碼自動修改、SSO等功能大大減輕運維人的工作強度。

規章制度實施主要依靠身份認證、授權控制、審計分析來實現。

身份認證是前提:身份管理解決的是操作者的身份識別和工作角色的問題。因為所有的操作行為都是由操作者發起的,通過操作者的身份管理機制,是後續對操作者操作過程進行控制和審計的基礎。

控制權限是手段:通過訪問控制手段確保合法的操作者只能合法的訪問資源,有效降低未授權訪問的安全風險。

審計分析是保證:操作審計的意義在於當發生操作事故時,可以借助審計日志快速定位問題的原因,還原操作的現場,真正完善責任認定的體系。操作分析可以讓管理層得以有效把握目前運維管理的狀態,實現運維管理的合規化。

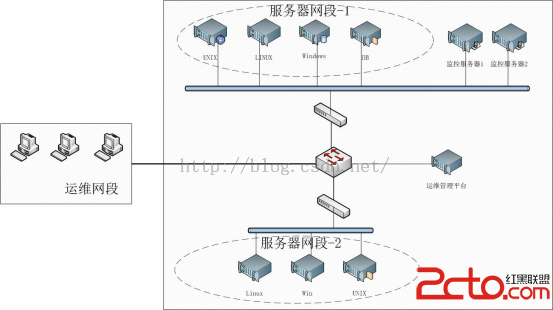

旁路統一入口模式,實現集中管理

運維操作管理系統采用“旁路統一入口”的模式實現集中管理,這種部署模式的優點是在部署過程中,無需在被管理設備上安裝任何代理程序或插件,也不需要調整設備之間原有的網絡架構,對用戶當前的運維環境幾乎不會造成任何影響。設備的物理部署圖如下:

部署說明:

1. 部署方式是旁路部署;

2. 部署條件是運維管理平台到被管理設備IP可達,協議可訪問、運維終端到運維管理平台IP可達、協議可訪問;

3. 所有被管理的網絡設備將AAA認證指到堡壘機上,在堡壘機上為所有設備建立Radius帳號,登錄這些設備時,認證在堡壘機上進行

4. 為所有的運維人員在堡壘機上建立運維帳號,並且為運維帳號做出權限列表,即為運維帳號指定能登錄到哪些網絡設備

5. 登錄過程:所有用戶登錄網絡設備時必須通過堡壘機跳登錄,用戶用唯一的用戶帳號登錄到運維操作管理系統上,然後運維操作管理系統會根據配置管理員預先設置好的訪問控制規則,提示用戶選擇可以訪問的目標設備和相應系統帳號,用戶選擇後自動登錄到目標設備,用戶登錄堡壘機時,需要使用動態令牌卡生成動態口令進行登錄,以保證認證的安全性

6. 用戶登錄後的所有操作都會被錄相留存

7. 系統使用Active-Standby的雙機熱備部署模式。

本次系統主要圍繞運維安全性、可管理性而建設,主要需要實現包括統一入口管理、統一授權、統一認證、統一審計、統一分析、及時告警六大項功能,針對這六大項基本功能,將系統模塊分為如下幾塊:

統一接入模塊:

統一接入模塊主要實現入口統一管理,包括運維管理登錄Portal、雙代理模塊、VPN移動用戶接入三部分。

運維管理登錄Portal為用戶提供一個統一的登錄入口地址,將用戶登錄入口統一以後,才能進行針對性管理,統一Portal模式是一個登錄的Web界面,用戶登錄Web界面後,可以看到自身的所有權限,通過占擊相應的權限連接到相應的服務器。

雙向代理模塊用於提供用戶自啟客戶端的登錄方式,通過雙代理模式,用戶可以點過WebPortal,直接使用SecureCRT、Mstsc等任何工具登錄,雙代理模塊模式相對於WebPortal模式完全不改變用戶操作習慣,用戶更宜於接受。

VPN模塊用於提供運維用戶遠程接入,從管理角度來說,運維業務系統為一個專有系統區別於辦公、財務等系統,因此,一般情況下運維平台應該具備VPN接入的功能,讓運維人員有一個專門的VPN接入接口與其它部分分離。

認證授權模塊:

認證授權模塊主要實現動態口令、單點登錄、權限管理、密碼管理四個功能

動態口令用於解決目前靜態密碼的各種弊端,可以徹底的實現密碼丟失、弱口令、密碼掃描等安全問題,一個標准的運維系統動態口是是必須具備的一個功能模塊。

單點登錄用於讓用戶登錄到運維平台後,即可以不需要輸入其它系統的密碼,直接登錄到已經賦權的系統,可以實現密碼屏蔽、登錄方便等功能。

權限管理,用於指定用戶的操作權限,包括用戶可以登錄到的設備、可以使用的設備帳號以及登錄到設備上可以執行的操作命令等。

密碼管理用於幫助用戶執行密碼規章制度中的密碼修改策略,密碼修改策略上線後,密碼管理軟件可以自動按密碼策略對系統密碼進行修改,以使管理制度落地。

審計分析模塊:

審計模塊用於對操作人員的操作進行錄相和分析,用戶通過運維管理平台登錄到業務系統後,所進行的操作都會被運維管理平台錄相,同時,分析出用戶的明細操作,包括用戶運行的命令、敲擊的鍵盤、上傳下載的文件、數據庫指令、數據庫操作取回的數據等,通過審計分析,可以對操作人員的操作過程進行評判,評判他的操作過程是否有違歸、惡意操作,同時如果發生誤操作,可以及時回溯,恢復到系統原來的正常狀態。

此外,審計分析模塊還有實時審計功能,管理者可以在任何地方將任何操作人員的屏幕切到自己的屏幕上進行監控。

日志關聯模塊:

運維管理中,日志系統的分析和關聯是很重要的一部分,沒有日志關聯,很難將系統發生的事件與運維操作關聯起來,運維關聯模塊可以將用戶登錄、運行命令、系統日志等一系統事件統一關聯,讓管理者不需要通過分散的日志、網管、堡壘機系統一樣一樣的分析事件原因,大大提高了運維效率和事件分析的准確性。

告警模塊:

告警模塊用於當用戶發生惡意、違規等操作時,以短信、郵件、SYSLOG、Console等方式及時實時通知相應管理人員,以讓管理者及時處理這些事件。