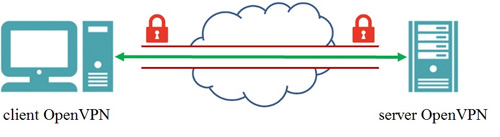

虛擬專用網(VPN)常指幾種通過其它網絡建立連接技術。它之所以被稱為“虛擬”,是因為各個節點間的連接不是通過物理線路實現的,而“專用”是指如果沒有網絡所有者的正確授權是不能被公開訪問到。

OpenVPN軟件借助TUN/TAP驅動使用TCP和UDP協議來傳輸數據。UDP協議和TUN驅動允許NAT後的用戶建立到OpenVPN服務器的連接。此外,OpenVPN允許指定自定義端口。它提供了更多的靈活配置,可以幫助你避免防火牆限制。

OpenVPN中,由OpenSSL庫和傳輸層安全協議(TLS)提供了安全和加密。TLS是SSL協議的一個改進版本。

OpenSSL提供了兩種加密方法:對稱和非對稱。下面,我們展示了如何配置OpenVPN的服務器端,以及如何配置使用帶有公共密鑰基礎結構(PKI)的非對稱加密和TLS協議。

首先,我們必須安裝OpenVPN軟件。在Ubuntu 15.04和其它帶有‘apt’包管理器的Unix系統中,可以通過如下命令安裝:

sudo apt-get install openvpn

然後,我們必須配置一個密鑰對,這可以通過默認的“openssl”工具完成。但是,這種方式十分難。這也是我們使用“easy-rsa”來實現此目的的原因。接下來的命令會將“easy-rsa”安裝到系統中。

sudo apt-get unstall easy-rsa

注意: 所有接下來的命令要以超級用戶權限執行,如在使用sudo -i命令後執行,或者你可以使用sudo -E作為接下來所有命令的前綴。

開始之前,我們需要拷貝“easy-rsa”到openvpn文件夾。

mkdir /etc/openvpn/easy-rsacp -r /usr/share/easy-rsa /etc/openvpn/easy-rsamv /etc/openvpn/easy-rsa/easy-rsa /etc/openvpn/easy-rsa/2.0

然後進入到該目錄:

cd /etc/openvpn/easy-rsa/2.0

這裡,我們開始密鑰生成進程。

首先,我們編輯一個“vars”文件。為了簡化生成過程,我們需要在裡面指定數據。這裡是“vars”文件的一個樣例:

export KEY_COUNTRY="CN"export KEY_PROVINCE="BJ"export KEY_CITY="Beijing"export KEY_ORG="Linux.CN"export KEY_EMAIL="[email protected]"export KEY_OU=server

希望這些字段名稱對你而言已經很清楚,不需要進一步說明了。

其次,我們需要拷貝openssl配置。另外一個版本已經有現成的配置文件,如果你沒有特定要求,你可以使用它的上一個版本。這裡是1.0.0版本。

cp openssl-1.0.0.cnf openssl.cnf

第三,我們需要加載環境變量,這些變量已經在前面一步中編輯好了。

source ./vars

生成密鑰的最後一步准備工作是清空舊的證書和密鑰,以及生成新密鑰的序列號和索引文件。可以通過以下命令完成。

./clean-all

現在,我們完成了准備工作,准備好啟動生成進程了。讓我們先來生成證書。

./build-ca

在對話中,我們可以看到默認的變量,這些變量是我們先前在“vars”中指定的。我們可以檢查一下,如有必要進行編輯,然後按回車幾次。對話如下:

Generating a 2048 bit RSA private key.............................................+++...................................................................................................+++writing new private key to 'ca.key'-----You are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN.There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [CN]:State or Province Name (full name) [BJ]:Locality Name (eg, city) [Beijing]:Organization Name (eg, company) [Linux.CN]:Organizational Unit Name (eg, section) [Tech]:Common Name (eg, your name or your server's hostname) [Linux.CN CA]:Name [EasyRSA]:Email Address [[email protected]]:

接下來,我們需要生成一個服務器密鑰。

./build-key-server server

該命令的對話如下:

Generating a 2048 bit RSA private key........................................................................+++............................+++writing new private key to 'server.key'-----You are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN.There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [CN]:State or Province Name (full name) [BJ]:Locality Name (eg, city) [Beijing]:Organization Name (eg, company) [Linux.CN]:Organizational Unit Name (eg, section) [Tech]:Common Name (eg, your name or your server's hostname) [Linux.CN server]:Name [EasyRSA]:Email Address [[email protected]]:Please enter the following 'extra' attributesto be sent with your certificate requestA challenge password []:An optional company name []:Using configuration from /etc/openvpn/easy-rsa/2.0/openssl-1.0.0.cnfCheck that the request matches the signatureSignature okThe Subject's Distinguished Name is as followscountryName :PRINTABLE:'CN'stateOrProvinceName :PRINTABLE:'BJ'localityName :PRINTABLE:'Beijing'organizationName :PRINTABLE:'Linux.CN'organizationalUnitName:PRINTABLE:'Tech'commonName :PRINTABLE:'Linux.CN server'name :PRINTABLE:'EasyRSA'emailAddress :IA5STRING:'[email protected]'Certificate is to be certified until May 22 19:00:25 2025 GMT (3650 days)Sign the certificate? [y/n]:y1 out of 1 certificate requests certified, commit? [y/n]yWrite out database with 1 new entriesData Base Updated

這裡,最後兩個關於“簽署證書”和“提交”的問題,我們必須回答“yes”。

現在,我們已經有了證書和服務器密鑰。下一步,就是去生成Diffie-Hellman密鑰。執行以下命令,耐心等待。在接下來的幾分鐘內,我們將看到許多點和加號。

./build-dh

該命令的輸出樣例如下:

Generating DH parameters, 2048 bit long safe prime, generator 2This is going to take a long time................................+................<許多的點>

在漫長的等待之後,我們可以繼續生成最後的密鑰了,該密鑰用於TLS驗證。命令如下:

openvpn --genkey --secret keys/ta.key

現在,生成完畢,我們可以移動所有生成的文件到最後的位置中。

cp -r /etc/openvpn/easy-rsa/2.0/keys/ /etc/openvpn/

最後,我們來創建OpenVPN配置文件。讓我們從樣例中拷貝過來吧:

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/cd /etc/openvpngunzip -d /etc/openvpn/server.conf.gz

然後編輯:

vim /etc/openvpn/server.conf

我們需要指定密鑰的自定義路徑

ca /etc/openvpn/keys/ca.crtcert /etc/openvpn/keys/server.crtkey /etc/openvpn/keys/server.key # This file should be kept secretdh /etc/openvpn/keys/dh2048.pem

一切就緒。在重啟OpenVPN後,服務器端配置就完成了。

service openvpn restart

假定我們有一台裝有類Unix操作系統的設備,比如Ubuntu 15.04,並安裝有OpenVPN。我們想要連接到前面建立的OpenVPN服務器。首先,我們需要為客戶端生成密鑰。為了生成該密鑰,請轉到服務器上的對應目錄中:

cd /etc/openvpn/easy-rsa/2.0

加載環境變量:

source vars

然後創建客戶端密鑰:

./build-key client 我們將看到一個與先前關於服務器密鑰生成部分的章節描述一樣的對話,填入客戶端的實際信息。

如果需要密碼保護密鑰,你需要運行另外一個命令,命令如下:

./build-key-pass client

在此種情況下,在建立VPN連接時,會提示你輸入密碼。

現在,我們需要將以下文件從服務器拷貝到客戶端/etc/openvpn/keys/文件夾。

服務器文件列表:

在此之後,我們轉到客戶端,准備配置文件。配置文件位於/etc/openvpn/client.conf,內容如下:

dev tunproto udp# 遠程 OpenVPN 服務器的 IP 和 端口號remote 111.222.333.444 1194resolv-retry infiniteca /etc/openvpn/keys/ca.crtcert /etc/openvpn/keys/client.crtkey /etc/openvpn/keys/client.keytls-clienttls-auth /etc/openvpn/keys/ta.key 1auth SHA1cipher BF-CBCremote-cert-tls servercomp-lzopersist-keypersist-tunstatus openvpn-status.loglog /var/log/openvpn.logverb 3mute 20

在此之後,我們需要重啟OpenVPN以接受新配置。

service openvpn restart

好了,客戶端配置完成。

安卓設備上的OpenVPN配置和Unix系統上的十分類似,我們需要一個含有配置文件、密鑰和證書的包。文件列表如下:

客戶端密鑰生成方式和先前章節所述的一樣。

配置文件內容如下:

client tls-clientdev tunproto udp# 遠程 OpenVPN 服務器的 IP 和 端口號remote 111.222.333.444 1194resolv-retry infinitenobindca ca.crtcert client.crtkey client.keydh dh2048.pempersist-tunpersist-keyverb 3mute 20

所有這些文件我們必須移動我們設備的SD卡上。

然後,我們需要安裝一個OpenVPN Connect 應用。

接下來,配置過程很是簡單:

搞定。現在,我們的安卓設備已經通過安全的VPN連接連接到我們的專用網。

雖然OpenVPN初始配置花費不少時間,但是簡易的客戶端配置為我們彌補了時間上的損失,也提供了從任何設備連接的能力。此外,OpenVPN提 供了一個很高的安全等級,以及從不同地方連接的能力,包括位於NAT後面的客戶端。因此,OpenVPN可以同時在家和企業中使用。