AAA服務器在網絡管理方面主要用於服務器、網絡設備的認證,比如我們常用的CISCO ACS系統,通過 AAA服務器可以把登錄設備的帳號統一到AAA系統上進行管理!

另外AAA系統還可以授權記帳,TACACS協議可以限制用戶登錄設備的級別、可執行的命令,但是RADIUS協議只能限制用戶登錄的級別,RADIUS協議沒有CMD屬性,無法限制命令。

堡壘機一般又叫小4A,是集認證、授權、審計、分析與一體的安全設備,我前期測試過多個廠商的堡壘機部分堡壘機有3A功能,這樣的好處是可以把網絡設備的帳號集中管理起來。

麒麟開源堡壘機3A的測試出了一個問題,不支持TACACS,所以無法做命令的限制,不過這一問題可以通過堡壘機的命令列表識現。

我上線步驟如下:

堡壘機上設置3A服務器的步驟:

1. 建立Radius帳號,Radius帳號為網絡設備登錄時的認證帳號,在菜單資源管理-資產管理-Radius用戶裡創建

2. 點擊創建按鈕,可以彈出新建RADIUS帳號的菜單,其中用戶名密碼等關鍵部分必須添加

Cisco授權級別,指登錄Cisco設備時的enable級別,為0到15級中的任意一組

神碼交換機級別,指登錄神碼交換機時是否為enable級別,如果勾選了登錄神碼交換機時直接為enable級別

華為授權級別,針對華為、H3C設備,登錄時具有的4級權限

3.創建了Radius帳戶後,還需要將這個帳號綁定在相應的網絡設備資產上,否則這個RADIUS帳號不可用,這個帳號綁定到哪個資產設備上,就可以使用這個帳號登錄到哪個資產設備

在資源管理-資產管理-設備管理菜單,找到相應的網絡設備,點用戶菜單,彈出用戶管理界面

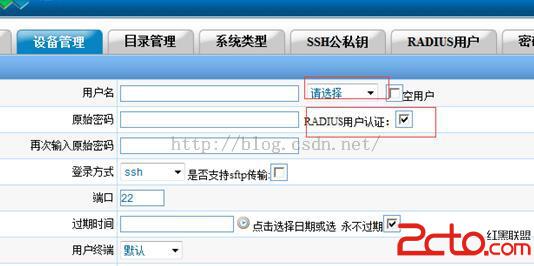

進入用戶編輯界面後,點擊添加新用戶按鈕,可以彈出新加用戶的界面

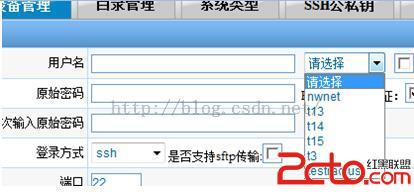

在新建用戶的界面勾上RADIUS用戶認證的復選,在上方的請選擇中即可以下拉出在本文檔第一步添加的所有的radius帳號

選擇相應的帳號,選擇好登錄方式後,點保存修改按鈕,即完成綁定,這個RADIUS用戶就可以在這台設備上登錄了

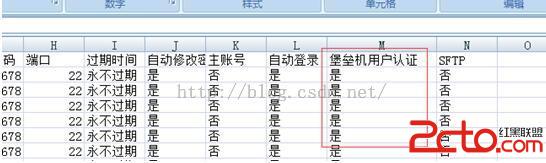

如果需要導入,則在EXCEL列表裡將堡壘機用戶這一項設置為是,其它項不需要修改

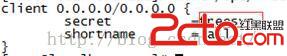

Radius的通訊字符串默認為freesvr,可以登錄到後台進行修改,配置文件為:

/opt/freesvr/auth/etc/raddb/clients.conf

網絡設備配置模版:

H3C配置模版(舊機器):

1.建立一個radius scheme,其中bris為scheme名稱,可以隨意定

radius scheme bris

server-type standard (標准模式不授權,擴展模式授權)

primary authentication 118.186.17.101

accounting optional

keyauthentication freesvr

user-name-format without-domain //堡壘機登錄需要配置為user-name-formatwith-domain

#

2.建立一個域,其中bris為域名,可以隨意寫,將上面的bris模版與這個域綁定起來

domain bris

scheme radius-scheme bris

domain system

3.設置vty允許telnet登錄

user-interface vty 0 4

authentication-mode scheme

4.注意,h3c交換機登錄時,必須用username@domain模式,其中username是在3A系統裡建立的用戶名,domain為第2步配置的域名,比如,我在3A服務器上建立一個test的用戶,則在本例中,使用test@bris進行登錄

H3C(新機器)

指定用戶哪些個域做認證(這部最後配置)

domain default enable radius

配置視圖

radius scheme h3c

primary authentication 10.68.1.217

primary accounting 10.68.1.217

keyauthentication freesvr

keyaccounting freesvr

user-name-format without-domain

配置認證域,注意域名要與頭一行相同

domain radius

authentication login radius-scheme h3c local

access-limit disable

state active

idle-cut disable

self-service-url disable

Cisco設備配置模版

1.建立一個用戶

Username test password test

建立一個本地用戶(一定要建立,不然當radius失效時,會無法通過本地認證登陸到設備)

2配置3A服務器

aaa new-model

aaa authentication login default groupradius local

aaa authorization exec default group radiuslocal

aaa accounting exec default start-stopgroup radius

ip radius source-interface loopback0

radius-server host 118.186.17.101 auth-port1812 acct-port 1813 key freesvr

華為配置模版

建本地用戶(如果用戶已經有了可以不建,不然RADIUS掛了本地登錄不了)

aaa

local-user huawei password cipherhuawei.123

local-user huawei service-type ssh (這裡,如果是telnet)local-user huawei service-type telnet

建立一個配置模版,需要修改的是radius ip:

radius-server template cisco

radius-server shared-key freesvr

radius-server authentication 199.1.20.41812

radius-server authentication 199.1.20.51812 secondary

radius-server accounting 199.1.20.4 1813

radius-server accounting 199.1.20.5 1813secondary

radius-server retransmit 2

undo radius-server user-namedomain-included

建立一個認證視圖

authentication-scheme aaarenzheng

authentication-mode radius local

建立一個記帳視圖

accounting-scheme aaaacounting

accounting-mode radius

accounting start-fail online

將認證視圖綁定在default_admin域

domain default_admin

authentication-scheme aaarenzheng

radius-server cisco