root@kali:~# netdiscover -h

Netdiscover 0.3-beta7 [Active/passive arp reconnaissance tool]

Written by: Jaime Penalba

Usage: netdiscover [-i device] [-r range | -l file | -p] [-s time] [-n node] [-c count] [-f] [-d] [-S] [-P] [-C]

-i device: your network device

-r range: scan a given range instead of auto scan. 192.168.6.0/24,/16,/8

-l file: scan the list of ranges contained into the given file

-p passive mode: do not send anything, only sniff

-F filter: Customize pcap filter expression (default: "arp")

-s time: time to sleep between each arp request (miliseconds)

-n node: last ip octet used for scanning (from 2 to 253)

-c count: number of times to send each arp reques (for nets with packet loss)

-f enable fastmode scan, saves a lot of time, recommended for auto

-d ignore home config files for autoscan and fast mode

-S enable sleep time supression betwen each request (hardcore mode)

?-P print results in a format suitable for parsing by another program

-L in parsable output mode (-P), continue listening after the active scan is completed

If -r, -l or -p are not enabled, netdiscover will scan for common lan addresses.

輸出的信息顯示了Netdiscover的語法格式及可用的參數。

【實例3-3】使用Netdiscover工具掃描局域網中所有的主機。執行命令如下所示:

root@kali:~# netdiscover

執行以上命令後,將顯示如下所示的信息:

Currently scanning: 10.7.99.0/8 | Screen View: Unique Hosts

692 Captured ARP Req/Rep packets, from 3 hosts. Total size: 41520

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor

-------------------------------------------------------------------------------------------------------------------------------

192.168.6.102 00:e0:1c:3c:18:79 296 17760 Cradlepoint, Inc

192.168.6.1 14:e6:e4:ac:fb:20 387 23220 Unknown vendor

192.168.6.110 00:0c:29:2e:2b:02 09 540 VMware, Inc.

從輸出的信息中,可以看到掃描到三台主機。

Zenmap(端口掃描器)是一個開放源代碼的網絡探測和安全審核的工具。它是Nmap安全掃描工具的圖形界面前端,它可以支持跨平台。使用Zenmap工具可以快速地掃描大型網絡或單個主機的信息。例如,掃描主機提供了那些服務,使用的操作系統等。本節將介紹Zenmap工具的使用。

【實例3-4】使用Zenmap工具掃描192.168.6.0/24網絡內的所有主機。具體操作步驟如下所示:

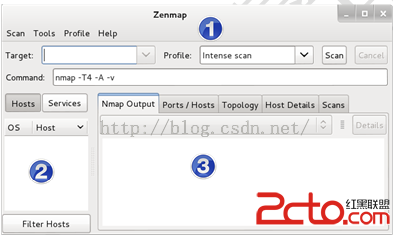

(1)啟動Zenmap工具。在Kali Linux桌面依次選擇應用程序|Kali Linux|“信息收集”|“DNS分析”|zenmap命令,將顯示如圖3.2所示的界面。

圖3.2 Zenmap啟動界面

或者在終端執行如下所示的命令:

root@kali:~# zenmap

(2)從該界面可以看到Zenmap工具,分為三個部分。在第一部分用於指定掃描目標、命令、描述信息;第二部分顯示掃描的主機;第三部分顯示掃描的詳細信息。這裡在Target對應的文本框中輸入192.168.6.0/24,然後單擊Scan按鈕,將顯示如圖3.3所示的界面。

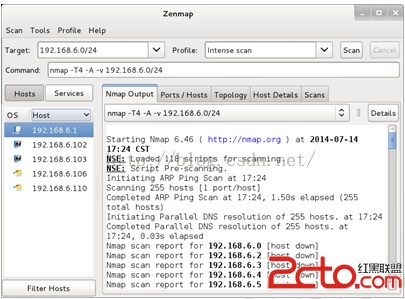

圖3.3 掃描結果

(3)從該界面可以看到在192.168.6.0/24網絡內所有主機的詳細信息。在Zenmap的左側欄顯示了在該網絡內活躍的主機,右側欄顯示了Nmap輸出的相關信息。這裡還可以通過切換選項卡,選擇查看每台主機的端口號、拓撲結構、主機詳細信息等。例如查看主機192.168.6.1的端口號/主機,如圖3.4所示。

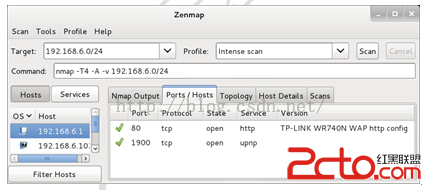

圖3.4 主機端口號信息

(4)從該界面可以看到192.168.6.1主機上,開啟了80、1900端口。如果查看該主機的詳細信息,選擇Host Details選項卡,將顯示如圖3.5所示的界面。

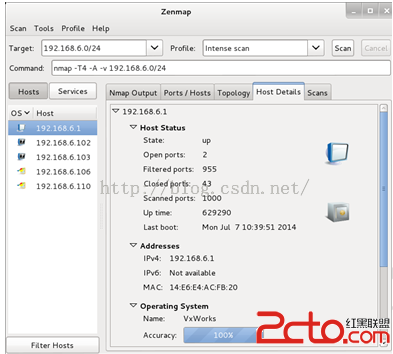

圖3.5 主機詳細信息

(5)從該界面可以看到主機的狀態、地址及操作系統等。

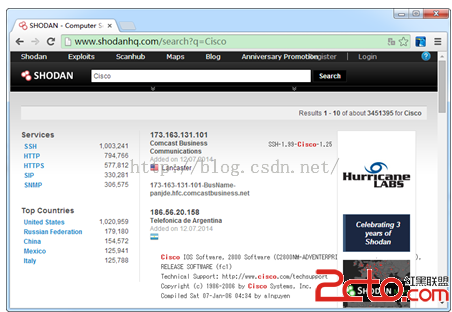

Shodan是互聯網上最強大的一個搜索引擎工具。該工具不是在網上搜索網址,而是直接搜索服務器。Shodan可以說是一款“黑暗”谷歌,一直不停的在尋找著所有和互聯網連接的服務器、攝像頭、打印機、路由器等。每個月都會在大約5億個服務器上日夜不停的搜集信息。本節將介紹Shodan工具的使用。Shodan的官網網址是www.shodanhq.com。打開該網址界面,如圖3.6所示。

圖3.6 shodan官網

如果要搜索一些東西時,在SHODAN對應的文本框中輸入搜索的內容。然後,單擊Search按鈕開始搜索。例如,用戶想要搜索思科路由器,則在搜索框中輸入Cisco,並單擊Search按鈕。搜索到結果後,顯示界面如圖3.7所示。

圖3.7 搜索結果

從該界面可以看到搜索到全球三百多萬的Cisco路由器。在該界面用戶可以單擊任何IP地址,直接找到該設備。

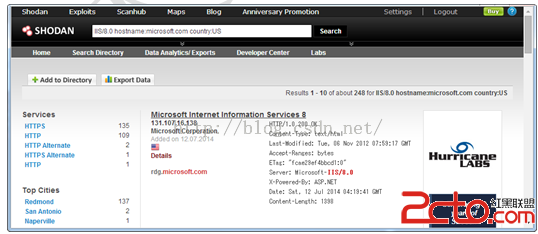

在使用Shodan搜索引擎中,可以使用過濾器通過縮小搜索范圍快速的查詢需要的東西。如查找運行在美國IIS 8.0的所有IIS服務,可以使用以下搜索方法,如圖3.8所示。

圖3.8 搜索的IIS服務

在該界面顯示了搜索到的一個IIS 8.0服務器。從搜索到的設備中,可以看到關於該服務器的標題信息、所在的國家、主機名和文本信息。

在Shodan搜索時,需要注意一些過濾器命令的語法。常見的幾種情況如下所示:

1.CITY和COUNTRY命令

使用City和Country命令可以縮小搜索的地理位置。例如:

q country:US表示從美國進行搜索。

q city:Memphis表示從孟斐斯城市搜索。

City和Country命令也可以結合使用。例如:

q country:US city:Memphis

2.HOSTNAME命令

HOSTNAME命令通過指定主機名來掃描整個域名。

q hostname:google表示搜索google主機。

3.NET命令

使用NET命令掃描單個IP或一個網絡范圍。如下所示:

q net:192.168.1.10:掃描主機192.168.1.10。

q net:192.168.1.0/24:掃描192.168.1.0/24網絡內所有主機。

4.TITLE命令

使用Title命令可以搜索項目。如下所示:

q title:“Server Room”表示搜索服務器機房信息。

5.關鍵字搜索

Shodan使用一個關鍵字搜索是最受歡迎的方式。如果知道目標系統使用的服務器類型或嵌入式服務器名,來搜索一個Web頁面是很容易的。如下所示:

q apache/2.2.8 200 ok:表示搜索所有Apache服務正在運行的2.2.8版本,並且僅搜索打開的站點。

q apache/2.2.8 -401 -302:表示跳過顯示401的非法頁或302刪除頁。

6.組合搜索

q IIS/7.0 hostname:YourCompany.com city:Boston表示搜索在波士頓所有正在運行IIS/7.0的Microsoft服務器。

q IIS/5.0 hostname:YourCompany.com country:FR表示搜索在法國所有運行IIS/5.0的系統。

q Title:camera hostname:YourCompany.com表示在某台主機中標題為camera的信息。

q geo:33.5,36.3 os:Linux表示使用坐標軸(經度33.5,緯度36.3)的形式搜索Linux操作系統。

7.其它搜索術語

q Port:通過端口號搜索。

q OS:通過操作系統搜索。

q After或Before:使用時間搜索服務。

【實例3-5】使用Metasploit實現Shodan搜索。具體操作步驟如下所示:

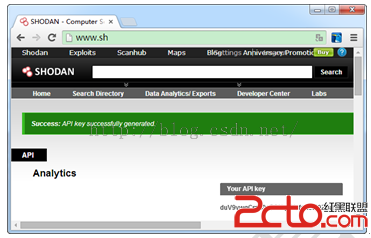

(1)在Shodanhq.com網站注冊一個免費的賬戶。

(2)從http://www.shodanhq.com/api_doc網站獲取API key,獲取界面如圖3.9所示。獲取API key,為了在後面使用。

圖3.9 獲取的API key

(3)啟動PostgreSQL服務。執行命令如下所示:

root@kali:~# service postgresql start

(4)啟動Metasploit服務。執行命令如下所示:

root@kali:~# service metasploit start

(5)啟動MSF終端,執行命令如下所示:

root@kali:~# msfconsole

msf >

(6)選擇auxiliary/gather/shodan_search模塊,並查看該模塊下可配置的選項參數。執行命令如下所示:

msf > use auxiliary/gather/shodan_search

msf auxiliary(shodan_search) > show options

Module options (auxiliary/gather/shodan_search):

Name Current Setting Required Description

-------------- ------------------------- ------------------ -------------------------------------------------------------

DATABASE false no Add search results to the database

FILTER no Search for a specific IP/City/Country/Hostname

MAXPAGE 1 yes Max amount of pages to collect

OUTFILE no A filename to store the list of IPs

Proxies no Use a proxy chain

QUERY yes Keywords you want to search for

SHODAN_APIKEY yes The SHODAN API key

VHOST www.shodanhq.com yes The virtual host name to use in requests

從以上輸出信息中,可以看到有四個必須配置選項參數。其中有兩個選項已經配置,QUERY和SHODAN_APIKEY還沒有配置。

(7)配置QUERY和SHODAN_APIKEY選項參數。執行命令如下所示:

msf auxiliary(shodan_search) > set SHODAN_APIKEY duV9vwgCmo0oDfWqfWafax8sj0ZUa5BU

SHODAN_APIKEY => duV9vwgCmo0oDfWqfWafax8sj0ZUa5BU

msf auxiliary(shodan_search) > set QUERY iomega

QUERY => iomega

從輸出的信息中,可以看到QUERY和SHODAN_APIKEY選項成功配置。

(8)啟動搜索引擎。執行命令如下所示:

msf auxiliary(shodan_search) > run

[*] Total: 160943 on 3219 pages. Showing: 1

[*] Country Statistics:

[*] United Kingdom (GB): 27408

[*] United States (US): 25648

[*] France (FR): 18397

[*] Germany (DE): 12918

[*] Netherlands (NL): 6189

[*] Collecting data, please wait...

IP Results

==========

IP City Country Hostname

------- ---- -------------- --------------------------------------------------

104.33.212.215:80 N/A N/A cpe-104-33-212-215.socal.res.rr.com

107.3.154.29:80 Cupertino United States c-107-3-154-29.hsd1.ca.comcast.net

108.0.152.164:443 Thousand Oaks United States pool-108-0-152-164.lsanca.fios.verizon.net

108.20.167.210:80 Maynard United States pool-108-20-167-210.bstnma.fios.verizon.net

108.20.213.253:443 Franklin United States pool-108-20-213-253.bstnma.fios.verizon.net

109.156.24.235:443 Sheffield United Kingdom host109-156-24-235.range109-156.btcentralplus.com

129.130.72.209:443 Manhattan United States

130.39.112.9:80 Baton Rouge United States lsf-museum.lsu.edu

146.52.252.157:80 Leipzig Germany ip9234fc9d.dynamic.kabel-deutschland.de

147.156.26.160:80 Valencia Spain gpoeibak.optica.uv.es

……

94.224.87.80:8080 Peutie Belgium 94-224-87-80.access.telenet.be

95.93.3.155:80 Faro Portugal a95-93-3-155.cpe.netcaboNaN

96.232.103.131:80 Brooklyn United States pool-96-232-103-131.nycmny.fios.verizon.net

96.233.79.133:80 Woburn United States pool-96-233-79-133.bstnma.fios.verizon.net

96.240.130.179:443 Arlington United States pool-96-240-130-179.washdc.fios.verizon.net

97.116.40.223:443 Minneapolis United States 97-116-40-223.mpls.qwest.net

97.76.110.250:80 Clearwater United States rrcs-97-76-110-250.se.biz.rr.com

98.225.213.167:443 Warminster United States c-98-225-213-167.hsd1.pa.comcast.net

[*] Auxiliary module execution completed

以上輸出的信息顯示了匹配iomega關鍵字的所有信息。搜索的結果顯示了四列,分別表示IP地址、城市、國家和主機名。如果想要使用過濾關鍵字或得到更多的響應頁,用戶必須要購買一個收費的APIkey。